Introduction

Information Gathering is to gather different kinds of information against the targeted victim or system - Websites, servers, etc.

Identify Operation System

通过网站文件大小写来识别

1 | Linux对大小写敏感,windows不敏感 - 比如index.html -> index.Html |

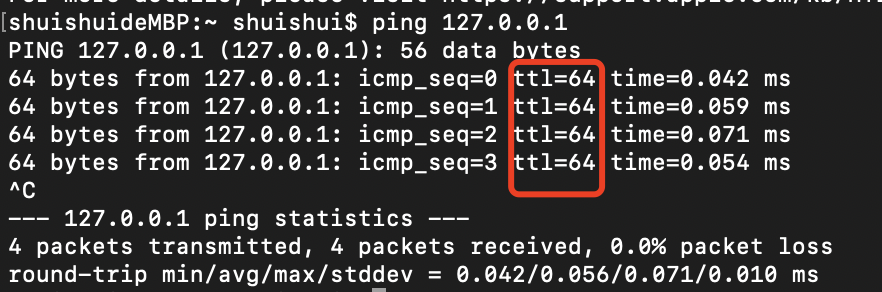

通过ping的TTL值来识别

TTL值可作为参考,其依然有可能被修改

1

2

3

4

5

6

7

WINDOWS 98 TTL:32

LINUX 2.2X/2.4X TTL:64

WINDOWS NT/2000/XP TTL:128

UNIX/BSD TTL:255

例如以我本地电脑MAC(Linux)为例,ttl为64,所以可判断为linux

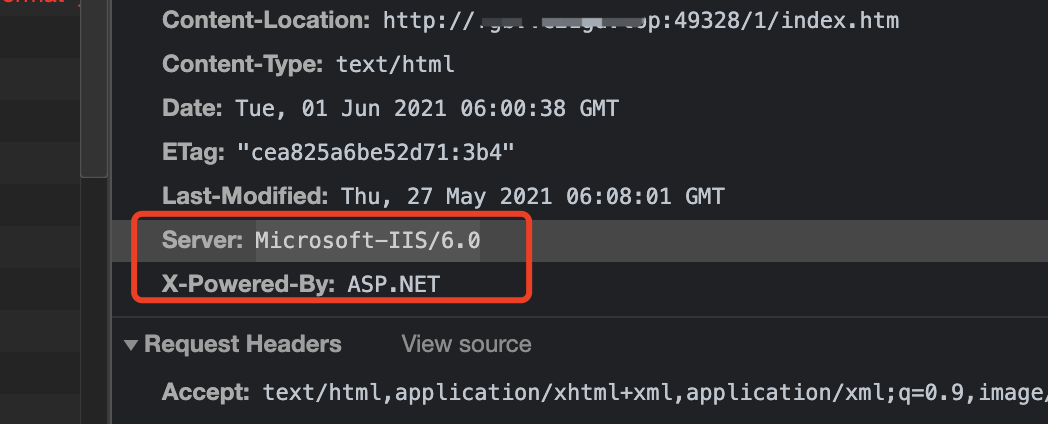

通过组合对应来识别

1 | ASP和ASP.NET(aspx) -> windows |

通过抓包来识别

1 | 在==header==中可看到server信息 |

例如:某游戏网站,可判断其为windows, aspx类

通过端口扫描来识别(包括nmap绕过防火墙)

1 | 可以通过扫描端口来判断数据库类型 - 可使用masscan或nmap来扫描 |

通过网站文件类型来识别

1 | 如 index.jsp, index.aspx, index.php, index.action, index.asp |

Get Relative Sites Information

获取子域名网站

可利用子域名查询平台或者工具进行获取

推荐: oneforall 下载地址:https://github.com/shmilylty/OneForAll

获取不同端口

不同端口可能有不同的网站,增加attack的几率

推荐:nmap, masscan

Get Source Code of Taget Sites

获取当前网站的CMS版本信息

使用在线平台查询(RECOMMAND)

国外:https://whatcms.org/ -> 适用于国外的CMS

国内:http://whatweb.bugscaner.com/ -> 适用于国内的CMS

使用工具查询

工具:https://github.com/Tuhinshubhra/CMSeeK ->线下比赛没有网络环境

使用 Github 监控

http://sc.ftqq.com/3.version 申请-配置-写入-测试

通过关键字/文件名/url配合搜索引擎查询

获取网站源码

一般来说获取某些小型站点(套用模版或者第三方程序)的网站源码是有可能的。

More Information About Source Code leakage

git源码泄漏

1 | www.example.com/.git/ |

svn源码泄漏

1 | www.example.com/.svn/ |

WEB-INF泄露

WEB-INF 主要包含一下文件或目录:

WEB-INF/web.xml : Web应用程序配置文件, 描述了servlet和其他的应用组件配置及命名规则.

WEB-INF/database.properties : 数据库配置文件

WEB-INF/classes/ : 一般用来存放Java类文件(.class)

WEB-INF/lib/ : 用来存放打包好的库(.jar)

WEB-INF/src/ : 用来放源代码(.asp和.php等)

1 | 若存在WEB-INF/web.xml文件,且有file access权限,可以在web-inf/web.xml中看到暴露的java class路径。 |

cvs泄露

网站中存在.cvsignore

GitHub源码泄漏

一个利用思路是,可以在网站中寻找一些联系方式的信息,比如qq,wx,phone或者email,然后在github中搜索,可能能找到源码

WAF & CDN & Real IP Address

判断WAF类型

Web Application Firewall简称WAF,WAF经常会拦截到我们的渗透攻击,所以需要判断WAF类型以便之后绕过它

直接用工具判断:

根据拦截的页面判断

CDN绕过并查询真实服务器地址

CDN:A Content Delivery Network, 本质上是用来加速,根据地理位置不同分配不同的服务器让用户能体验到最好的访问效果,同时也会对hacking有影响–因为隐藏了真实的ip地址

判断是否有CDN:

通过网站在线ping,看全国(全球)各地得到的ip是否相同,若不同则说明有CDN

推荐查询平台:

1 | https://www.17ce.com/ |

获取真实IP地址

Ps: 如果不确定哪个是真实IP 可以查询IP地址 如果是cdn节点会显示 或者根据公司在的地址判断机房位置

同服务器下的子域名可能不会做cdn

去掉www可能没做cdn

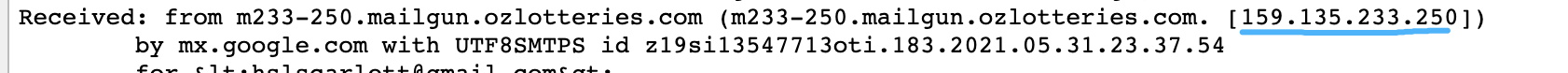

邮件服务器,若邮件服务器是搭建在网站服务器上的,那么可以通过注册账号密码 -> 服务器会给你发送注册信息 -> 显示邮件全文 -> 找到ip

例如在gmail中:

可以得到发送邮件的IP地址

证书查询/根据网站备案号

历史域名解析:过去可能未使用CDN,可以查到真实IP

工具查询cdn:fuck CDN

APP抓包:若网站有相应APP,可以抓包APP来分析

国外访问(针对有些国家地区没有设置cdn)

接口查询 超级ping

Black&White Search Engines

推荐网站:

1 | https://fofa.so/ |

ARL(Asset Reconnaissance Lighthouse)

配合fofa可以有效完成信息收集,详见Web安全之ARL灯塔搭建与使用